Kohteen Nmap-skannauksesta huomataan, että kohteessa ovat auki portit 135, 139, 445, 3389, 5985, 47001 ja 49664 – 49671. Service Infosta huomataan, että kohde on Windows-työasema. Avoinna olevaa porttia 3389 käytetään muun muassa Windowsin etätyöpöytäyhteyksiin (Remote Desktop). Portin 3389 yksityiskohdat Speed Guidessa: https://www.speedguide.net/port.php?port=3389

Nmap-komennon lisäoptiot:

-sVC = -sV & -sC (-sV = service and version detection, -sC = script scan).

-T4 = skannausnopeus (ilman lisäoptiota oletus on T3, skannausnopeudet T0 ja T5 välillä).

-Pn = no ping (skip host discovery).

–open = näyttää vain hostit, joissa avoimia portteja, ja avoimet portit niistä.

-p- = skannaa kaikki portit.

-oN = normal output (tallentaa skannauksen tuloksen tiedostona).

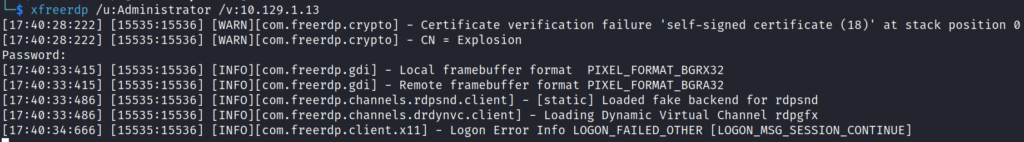

xfreerdp -työkalun avulla yritetty ottaa yhteys kohteeseen admin käyttäjänä. Komento: xfreerdp /u:Admin /v:{target_ip}

Luotettu sertifikaattiin (komennon lisäoptiolla: /cert-ignore voi myös ohittaa sertifikaatin käytön). Salasanakyselyyn laitettu “admin”, salasana oli väärin.

Kokeiltu ottaa yhteys samalla komennolla, mutta käyttäjänä Administrator. Salasana jätetty tyhjäksi painamalla enteriä.

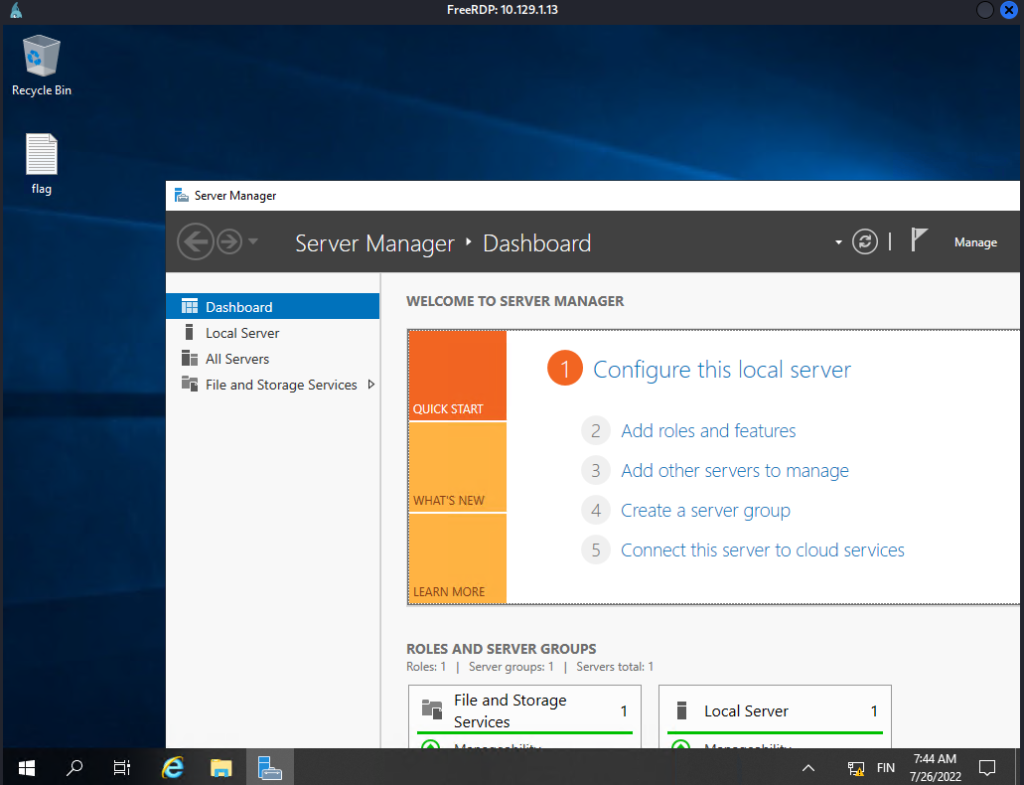

Aukesi etäyhteys kohteen Windows Server -työasemaan. Root flag löytyi työpöydän flag-tekstitiedostosta.